Microsoft Azure AZ-104

Azure Administrator 자격증 시험 문제집 (해설 포함) - 100문제

📚 주요 주제별 분류

Azure RBAC (1, 16, 30, 38, 52, 53, 71, 73, 76, 79, 84, 85, 89)

Azure AD (2, 3, 4, 10, 13, 14, 29, 31, 32, 47, 50, 58, 59, 60, 65, 66, 69, 80, 81, 82, 83, 87, 90, 91, 92, 94)

Azure Policy (5, 6, 7, 25, 48, 49, 57)

Resource Management (8, 15, 21, 39, 46, 61, 95, 99)

Storage (44, 55, 78, 86, 88, 93)

Networking (26, 40, 43, 45, 68, 74, 75, 96, 97, 98)

Monitoring & Analytics (9, 12, 22, 27, 28, 42, 63, 64)

Logic Apps (18, 19, 20, 51)

Traffic Analytics (34, 35, 49)

DNS & Domains (17, 41)

Security Groups (33, 75)

Virtual Machines (36, 37, 77)

문제 1

Azure RBAC

중급

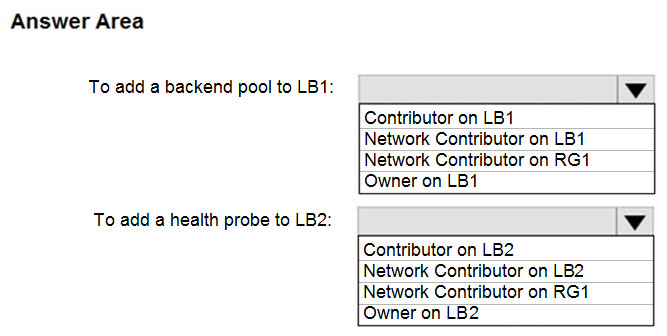

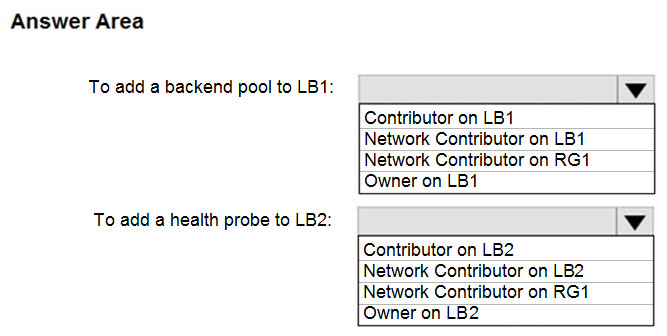

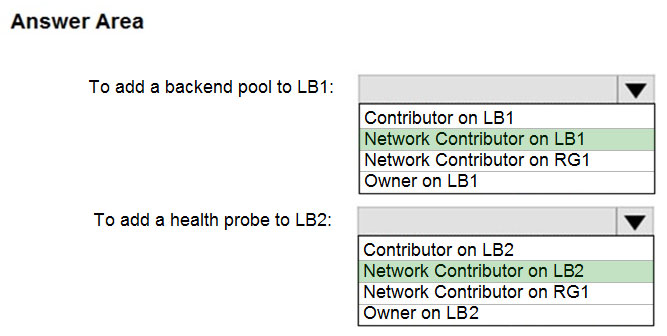

HOTSPOT -

Azure 구독 Subscription1에 RG1이라는 리소스 그룹이 있습니다.

RG1에서 LB1이라는 내부 로드 밸런서와 LB2라는 공용 로드 밸런서를 만듭니다.

Admin1이라는 관리자가 LB1과 LB2를 관리할 수 있도록 해야 합니다. 솔루션은 최소 권한 원칙을 따라야 합니다.

각 작업에 대해 Admin1에게 할당해야 하는 역할은 무엇입니까?

Azure 구독 Subscription1에 RG1이라는 리소스 그룹이 있습니다.

RG1에서 LB1이라는 내부 로드 밸런서와 LB2라는 공용 로드 밸런서를 만듭니다.

Admin1이라는 관리자가 LB1과 LB2를 관리할 수 있도록 해야 합니다. 솔루션은 최소 권한 원칙을 따라야 합니다.

각 작업에 대해 Admin1에게 할당해야 하는 역할은 무엇입니까?

정답

해설

Network Contributor 역할을 할당해야 합니다.

이유:

• Network Contributor 역할은 네트워크 리소스를 관리할 수 있지만 액세스할 수는 없습니다.

• 로드 밸런서는 네트워크 리소스이므로 Network Contributor 역할이 적합합니다.

• 최소 권한 원칙에 따라 필요한 최소한의 권한만 부여합니다.

참고: Owner나 Contributor 역할은 너무 많은 권한을 제공하므로 최소 권한 원칙에 위배됩니다.

이유:

• Network Contributor 역할은 네트워크 리소스를 관리할 수 있지만 액세스할 수는 없습니다.

• 로드 밸런서는 네트워크 리소스이므로 Network Contributor 역할이 적합합니다.

• 최소 권한 원칙에 따라 필요한 최소한의 권한만 부여합니다.

참고: Owner나 Contributor 역할은 너무 많은 권한을 제공하므로 최소 권한 원칙에 위배됩니다.

문제 2

Azure AD & AKS

중급

contoso.com이라는 Azure AD 테넌트와 AKS1이라는 Azure Kubernetes Service(AKS) 클러스터가 포함된 Azure 구독이 있습니다.

관리자가 contoso.com의 사용자에게 AKS1에 대한 액세스 권한을 부여할 수 없다고 보고했습니다.

contoso.com 사용자에게 AKS1에 대한 액세스 권한을 부여할 수 있도록 해야 합니다.

먼저 무엇을 해야 합니까?

관리자가 contoso.com의 사용자에게 AKS1에 대한 액세스 권한을 부여할 수 없다고 보고했습니다.

contoso.com 사용자에게 AKS1에 대한 액세스 권한을 부여할 수 있도록 해야 합니다.

먼저 무엇을 해야 합니까?

A.

contoso.com에서 조직 관계 설정을 수정합니다.

B.

contoso.com에서 OAuth 2.0 권한 부여 엔드포인트를 만듭니다.

C.

AKS1을 다시 만듭니다.

D.

AKS1에서 네임스페이스를 만듭니다.

정답: B

해설

OAuth 2.0 권한 부여 엔드포인트를 만들어야 합니다.

이유:

• AKS에서 Azure AD 통합을 위해서는 OAuth 2.0 권한 부여가 필요합니다.

• Azure AD와 AKS 간의 인증 연결을 설정해야 사용자가 Azure AD 자격 증명으로 AKS에 액세스할 수 있습니다.

• OAuth 2.0 엔드포인트는 Azure AD 사용자가 AKS 클러스터에 인증할 수 있게 해줍니다.

다른 선택지가 틀린 이유:

• A: 조직 관계 설정은 외부 테넌트와의 관계에 관한 것입니다.

• C: AKS를 다시 만들 필요는 없습니다.

• D: 네임스페이스는 인증 문제를 해결하지 않습니다.

이유:

• AKS에서 Azure AD 통합을 위해서는 OAuth 2.0 권한 부여가 필요합니다.

• Azure AD와 AKS 간의 인증 연결을 설정해야 사용자가 Azure AD 자격 증명으로 AKS에 액세스할 수 있습니다.

• OAuth 2.0 엔드포인트는 Azure AD 사용자가 AKS 클러스터에 인증할 수 있게 해줍니다.

다른 선택지가 틀린 이유:

• A: 조직 관계 설정은 외부 테넌트와의 관계에 관한 것입니다.

• C: AKS를 다시 만들 필요는 없습니다.

• D: 네임스페이스는 인증 문제를 해결하지 않습니다.

문제 3

Microsoft 365 Groups

중급

Microsoft 365 테넌트와 contoso.com이라는 Azure AD 테넌트가 있습니다.

User1, User2, User3라는 세 명의 사용자에게 Library1이라는 임시 Microsoft SharePoint 문서 라이브러리에 대한 액세스 권한을 부여할 계획입니다.

사용자를 위한 그룹을 만들어야 합니다. 솔루션은 그룹이 180일 후에 자동으로 삭제되도록 해야 합니다.

어떤 두 그룹을 만들어야 합니까? 각 정답은 완전한 솔루션을 제시합니다.

User1, User2, User3라는 세 명의 사용자에게 Library1이라는 임시 Microsoft SharePoint 문서 라이브러리에 대한 액세스 권한을 부여할 계획입니다.

사용자를 위한 그룹을 만들어야 합니다. 솔루션은 그룹이 180일 후에 자동으로 삭제되도록 해야 합니다.

어떤 두 그룹을 만들어야 합니까? 각 정답은 완전한 솔루션을 제시합니다.

A.

할당된 멤버십 유형을 사용하는 Microsoft 365 그룹

B.

할당된 멤버십 유형을 사용하는 보안 그룹

C.

동적 사용자 멤버십 유형을 사용하는 Microsoft 365 그룹

D.

동적 사용자 멤버십 유형을 사용하는 보안 그룹

E.

동적 장치 멤버십 유형을 사용하는 보안 그룹

정답: A, C

해설

Microsoft 365 그룹(할당된/동적 멤버십)을 만들어야 합니다.

이유:

• Microsoft 365 그룹은 만료 정책을 지원하여 180일 후 자동 삭제가 가능합니다.

• SharePoint 문서 라이브러리에 액세스하기 위해서는 Microsoft 365 그룹이 적합합니다.

• 할당된 멤버십과 동적 멤버십 모두 사용 가능합니다.

보안 그룹이 틀린 이유:

• 보안 그룹은 자동 만료 기능을 지원하지 않습니다.

• SharePoint 리소스 액세스에는 Microsoft 365 그룹이 더 적합합니다.

참고: 동적 장치 멤버십은 사용자가 아닌 장치를 대상으로 하므로 부적절합니다.

이유:

• Microsoft 365 그룹은 만료 정책을 지원하여 180일 후 자동 삭제가 가능합니다.

• SharePoint 문서 라이브러리에 액세스하기 위해서는 Microsoft 365 그룹이 적합합니다.

• 할당된 멤버십과 동적 멤버십 모두 사용 가능합니다.

보안 그룹이 틀린 이유:

• 보안 그룹은 자동 만료 기능을 지원하지 않습니다.

• SharePoint 리소스 액세스에는 Microsoft 365 그룹이 더 적합합니다.

참고: 동적 장치 멤버십은 사용자가 아닌 장치를 대상으로 하므로 부적절합니다.

문제 4

Azure AD Access Review

고급

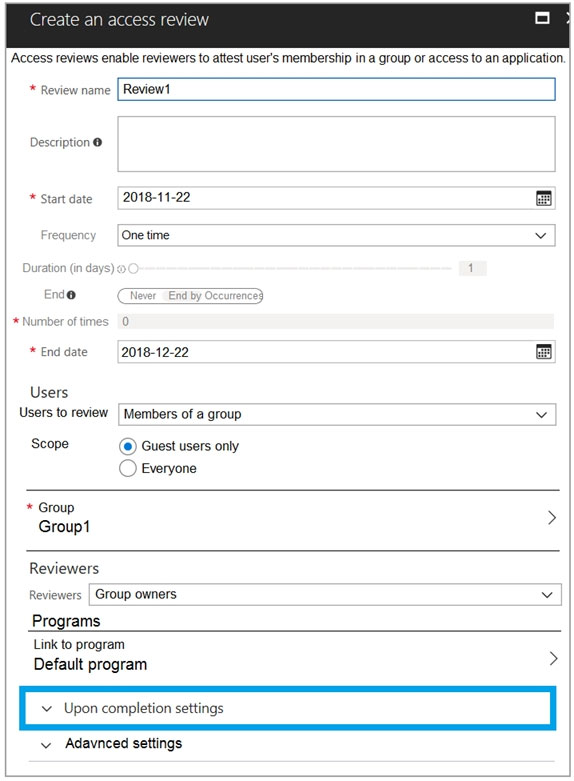

HOTSPOT -

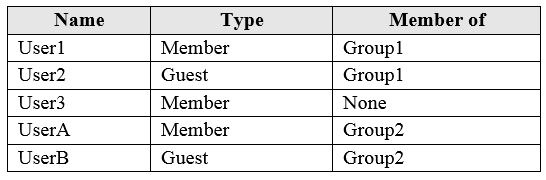

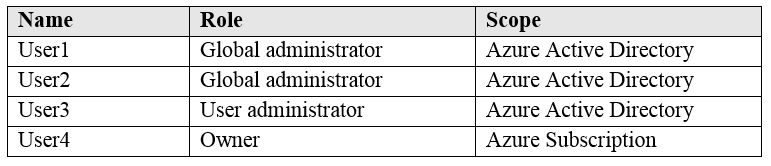

다음 테이블에 표시된 사용자가 포함된 contoso.com이라는 Azure AD 테넌트가 있습니다.

User3은 Group1의 소유자입니다.

Group2는 Group1의 멤버입니다.

다음 전시에 표시된 대로 Review1이라는 액세스 검토를 구성합니다.

다음 테이블에 표시된 사용자가 포함된 contoso.com이라는 Azure AD 테넌트가 있습니다.

User3은 Group1의 소유자입니다.

Group2는 Group1의 멤버입니다.

다음 전시에 표시된 대로 Review1이라는 액세스 검토를 구성합니다.

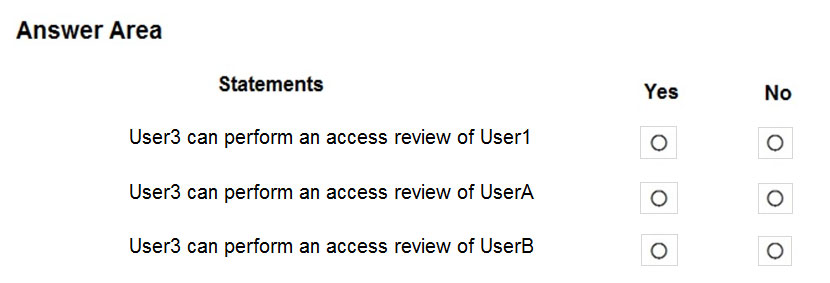

정답

해설

Azure AD 액세스 검토 시나리오 분석

액세스 검토 규칙:

• 검토 범위: Group1의 멤버

• 검토자: 그룹 소유자 (User3)

• 중첩 그룹: 포함됨

분석:

1. User3이 Group1의 소유자이므로 다른 멤버들을 검토할 수 있습니다.

2. Group2가 Group1의 멤버이므로 Group2의 멤버들도 검토 대상에 포함됩니다.

3. 중첩 그룹 설정으로 인해 하위 그룹의 멤버들까지 검토됩니다.

참고: 액세스 검토는 정기적으로 그룹 멤버십을 검토하여 보안을 강화하는 Azure AD Premium P2 기능입니다.

액세스 검토 규칙:

• 검토 범위: Group1의 멤버

• 검토자: 그룹 소유자 (User3)

• 중첩 그룹: 포함됨

분석:

1. User3이 Group1의 소유자이므로 다른 멤버들을 검토할 수 있습니다.

2. Group2가 Group1의 멤버이므로 Group2의 멤버들도 검토 대상에 포함됩니다.

3. 중첩 그룹 설정으로 인해 하위 그룹의 멤버들까지 검토됩니다.

참고: 액세스 검토는 정기적으로 그룹 멤버십을 검토하여 보안을 강화하는 Azure AD Premium P2 기능입니다.

문제 5

Azure Policy

고급

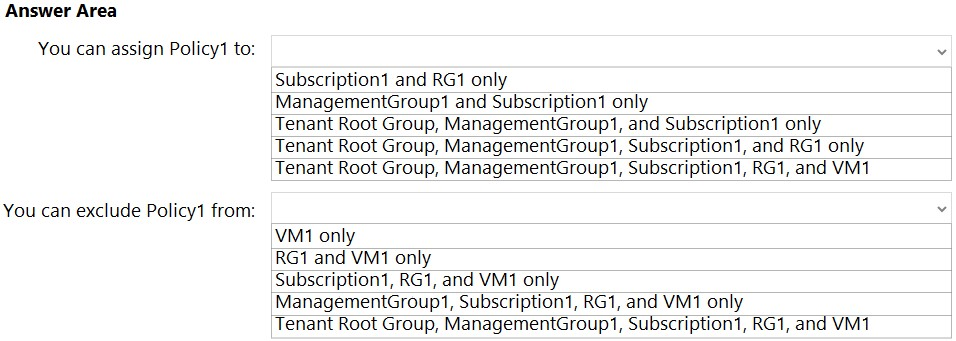

HOTSPOT -

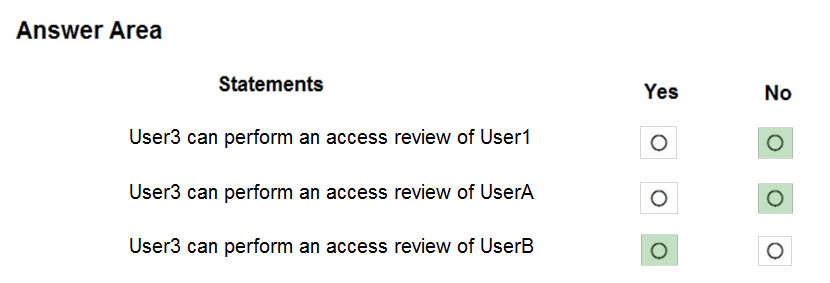

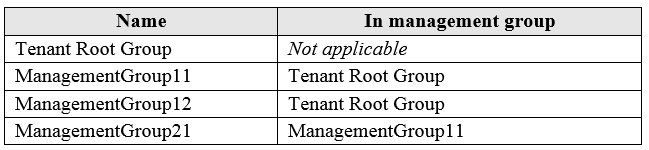

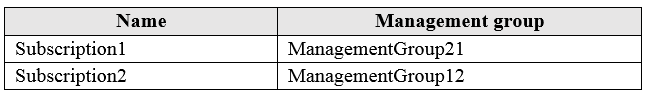

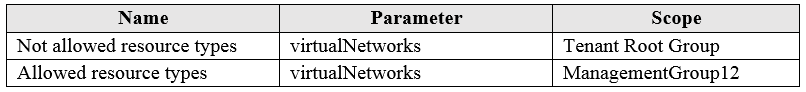

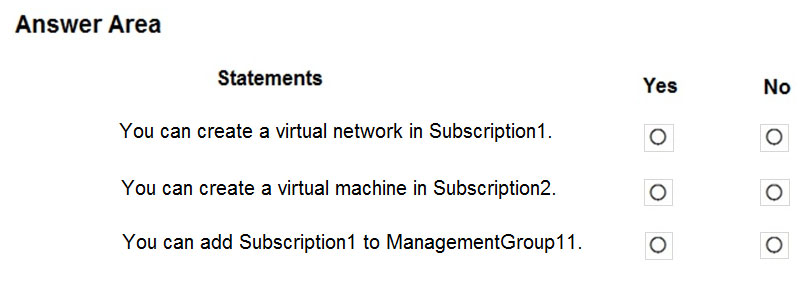

다음 테이블에 표시된 Azure 관리 그룹이 있습니다.

다음 테이블에 표시된 대로 관리 그룹에 Azure 구독을 추가합니다.

다음 테이블에 표시된 Azure 정책을 만듭니다.

다음 각 명령문에 대해 명령문이 참이면 예를 선택하고, 그렇지 않으면 아니요를 선택합니다.

다음 테이블에 표시된 Azure 관리 그룹이 있습니다.

다음 테이블에 표시된 대로 관리 그룹에 Azure 구독을 추가합니다.

다음 테이블에 표시된 Azure 정책을 만듭니다.

다음 각 명령문에 대해 명령문이 참이면 예를 선택하고, 그렇지 않으면 아니요를 선택합니다.

정답

해설

Azure Policy 상속 및 적용 원칙

정책 상속 규칙:

• 상위 관리 그룹의 정책은 하위 그룹 및 구독에 상속됩니다.

• 여러 정책이 적용될 경우 모든 정책이 평가됩니다.

• Deny 효과가 있는 정책은 리소스 생성을 차단합니다.

시나리오 분석:

1. 관리 그룹 계층 구조에 따른 정책 상속

2. 각 구독에 적용되는 정책 조합

3. 정책 효과(Allow/Deny)에 따른 최종 결과

중요: Azure Policy는 거버넌스 도구로서 리소스가 조직 표준을 준수하도록 보장합니다.

정책 상속 규칙:

• 상위 관리 그룹의 정책은 하위 그룹 및 구독에 상속됩니다.

• 여러 정책이 적용될 경우 모든 정책이 평가됩니다.

• Deny 효과가 있는 정책은 리소스 생성을 차단합니다.

시나리오 분석:

1. 관리 그룹 계층 구조에 따른 정책 상속

2. 각 구독에 적용되는 정책 조합

3. 정책 효과(Allow/Deny)에 따른 최종 결과

중요: Azure Policy는 거버넌스 도구로서 리소스가 조직 표준을 준수하도록 보장합니다.

문제 6

Azure Policy

기초

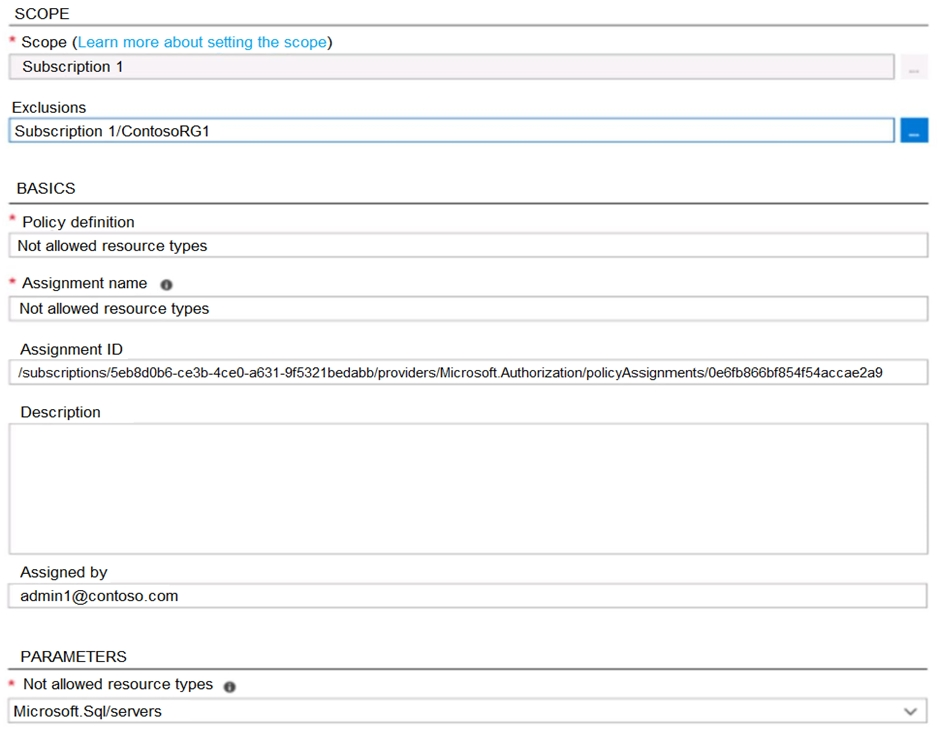

다음 전시에 표시된 Azure 정책이 있습니다.

정책의 효과는 무엇입니까?

정책의 효과는 무엇입니까?

A.

Subscription 1의 어느 곳에서나 Azure SQL 서버를 만들 수 없습니다.

B.

ContosoRG1에서만 Azure SQL 서버를 만들 수 있습니다.

C.

ContosoRG1에서만 Azure SQL 서버를 만들 수 없습니다.

D.

Subscription 1 내의 모든 리소스 그룹에서 Azure SQL 서버를 만들 수 있습니다.

정답: B

해설

Azure Policy 효과 분석

정책 내용 해석:

• 이 정책은 특정 리소스 그룹(ContosoRG1)에서만 Azure SQL 서버 생성을 허용합니다.

• 다른 리소스 그룹에서의 SQL 서버 생성은 차단됩니다.

정책 효과:

• Deny: 정책 조건에 맞지 않는 요청을 거부

• Allow: 정책 조건에 맞는 요청만 허용

결론:

이 정책은 SQL 서버를 ContosoRG1 리소스 그룹에서만 생성할 수 있도록 제한합니다.

참고: Azure Policy는 리소스 배포를 제어하고 조직의 표준을 강제하는 도구입니다.

정책 내용 해석:

• 이 정책은 특정 리소스 그룹(ContosoRG1)에서만 Azure SQL 서버 생성을 허용합니다.

• 다른 리소스 그룹에서의 SQL 서버 생성은 차단됩니다.

정책 효과:

• Deny: 정책 조건에 맞지 않는 요청을 거부

• Allow: 정책 조건에 맞는 요청만 허용

결론:

이 정책은 SQL 서버를 ContosoRG1 리소스 그룹에서만 생성할 수 있도록 제한합니다.

참고: Azure Policy는 리소스 배포를 제어하고 조직의 표준을 강제하는 도구입니다.

문제 7

Azure Tagging

중급

HOTSPOT -

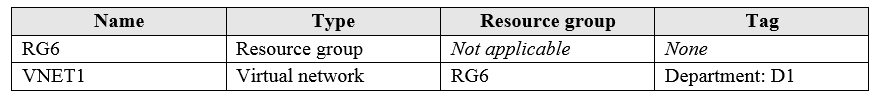

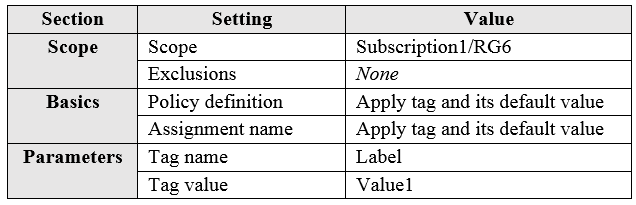

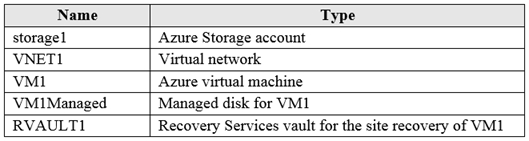

다음 테이블에 표시된 리소스가 포함된 Azure 구독이 있습니다.

다음 테이블에 표시된 대로 RG6에 정책을 할당합니다.

RG6에 태그 RGroup: RG6을 적용합니다.

RG6에 VNET2라는 가상 네트워크를 배포합니다.

VNET1과 VNET2에 어떤 태그가 적용됩니까?

다음 테이블에 표시된 리소스가 포함된 Azure 구독이 있습니다.

다음 테이블에 표시된 대로 RG6에 정책을 할당합니다.

RG6에 태그 RGroup: RG6을 적용합니다.

RG6에 VNET2라는 가상 네트워크를 배포합니다.

VNET1과 VNET2에 어떤 태그가 적용됩니까?

정답

해설

Azure 태그 정책 및 상속 원칙

태그 상속 규칙:

• 리소스 그룹의 태그는 자동으로 리소스에 상속되지 않습니다.

• Azure Policy를 통해 태그 상속을 강제할 수 있습니다.

시나리오 분석:

1. VNET1: 기존 리소스로 정책 적용 전에 생성됨

2. VNET2: 정책 적용 후 생성됨, 자동으로 태그 적용

정책 효과:

• "Append" 효과: 리소스 생성 시 지정된 태그를 자동으로 추가

• 기존 리소스에는 영향을 주지 않음

중요: 태그는 리소스 관리, 비용 추적, 자동화에 중요한 역할을 합니다.

태그 상속 규칙:

• 리소스 그룹의 태그는 자동으로 리소스에 상속되지 않습니다.

• Azure Policy를 통해 태그 상속을 강제할 수 있습니다.

시나리오 분석:

1. VNET1: 기존 리소스로 정책 적용 전에 생성됨

2. VNET2: 정책 적용 후 생성됨, 자동으로 태그 적용

정책 효과:

• "Append" 효과: 리소스 생성 시 지정된 태그를 자동으로 추가

• 기존 리소스에는 영향을 주지 않음

중요: 태그는 리소스 관리, 비용 추적, 자동화에 중요한 역할을 합니다.

문제 8

Resource Management

중급

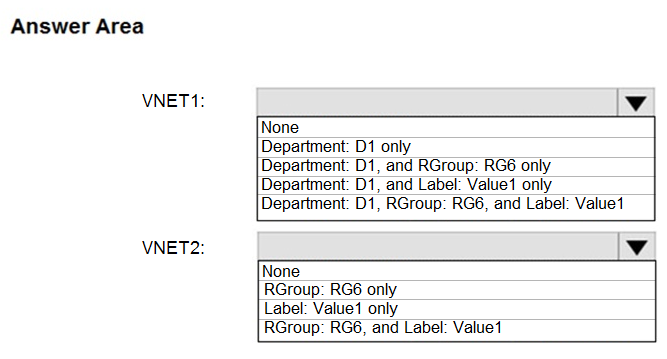

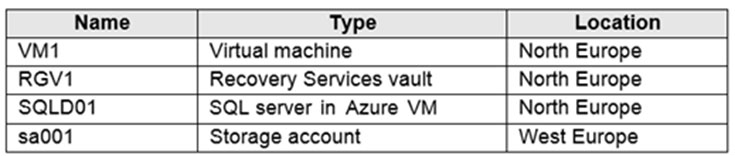

다음 테이블에 표시된 리소스가 포함된 AZPT1이라는 Azure 구독이 있습니다.

AZPT2라는 새 Azure 구독을 만듭니다.

AZPT2로 이동할 수 있는 리소스를 식별해야 합니다.

어떤 리소스를 식별해야 합니까?

AZPT2라는 새 Azure 구독을 만듭니다.

AZPT2로 이동할 수 있는 리소스를 식별해야 합니다.

어떤 리소스를 식별해야 합니까?

A.

VM1, storage1, VNET1, VM1Managed만

B.

VM1과 VM1Managed만

C.

VM1, storage1, VNET1, VM1Managed, RVAULT1

D.

RVAULT1만

정답: C

해설

Azure 리소스 이동 가능성 분석

이동 가능한 리소스:

• VM1: 가상 머신은 구독 간 이동 가능

• storage1: 스토리지 계정은 구독 간 이동 가능

• VNET1: 가상 네트워크는 구독 간 이동 가능

• VM1Managed: 관리 디스크는 구독 간 이동 가능

• RVAULT1: Recovery Services 자격 증명 모음은 구독 간 이동 가능

이동 시 고려사항:

• 리소스 간 종속성 확인 필요

• 네트워크 구성 재설정 필요할 수 있음

• 일부 리소스는 일시적으로 사용할 수 없을 수 있음

참고: 대부분의 Azure 리소스는 구독 간 이동이 가능하지만, 일부 제한사항이 있을 수 있습니다.

이동 가능한 리소스:

• VM1: 가상 머신은 구독 간 이동 가능

• storage1: 스토리지 계정은 구독 간 이동 가능

• VNET1: 가상 네트워크는 구독 간 이동 가능

• VM1Managed: 관리 디스크는 구독 간 이동 가능

• RVAULT1: Recovery Services 자격 증명 모음은 구독 간 이동 가능

이동 시 고려사항:

• 리소스 간 종속성 확인 필요

• 네트워크 구성 재설정 필요할 수 있음

• 일부 리소스는 일시적으로 사용할 수 없을 수 있음

참고: 대부분의 Azure 리소스는 구독 간 이동이 가능하지만, 일부 제한사항이 있을 수 있습니다.

문제 9

Azure Marketplace

중급

Admin1이라는 사용자가 포함된 새 Azure 구독을 최근에 만들었습니다.

Admin1이 Azure Resource Manager 템플릿을 사용하여 Azure Marketplace 리소스를 배포하려고 시도합니다. Admin1이 Azure PowerShell을 사용하여 템플릿을 배포하고 다음 오류 메시지를 받습니다:

`사용자가 리소스 구매에 대한 유효성 검사에 실패했습니다. 오류 메시지: 이 구독에서 이 항목에 대한 법적 조건이 승인되지 않았습니다.`

Admin1이 Marketplace 리소스를 성공적으로 배포할 수 있도록 해야 합니다.

무엇을 해야 합니까?

Admin1이 Azure Resource Manager 템플릿을 사용하여 Azure Marketplace 리소스를 배포하려고 시도합니다. Admin1이 Azure PowerShell을 사용하여 템플릿을 배포하고 다음 오류 메시지를 받습니다:

`사용자가 리소스 구매에 대한 유효성 검사에 실패했습니다. 오류 메시지: 이 구독에서 이 항목에 대한 법적 조건이 승인되지 않았습니다.`

Admin1이 Marketplace 리소스를 성공적으로 배포할 수 있도록 해야 합니다.

무엇을 해야 합니까?

A.

Azure PowerShell에서 Set-AzApiManagementSubscription cmdlet을 실행합니다.

B.

Azure Portal에서 Microsoft.Marketplace 리소스 공급자를 등록합니다.

C.

Azure PowerShell에서 Set-AzMarketplaceTerms cmdlet을 실행합니다.

D.

Azure Portal에서 Admin1에게 청구 관리자 역할을 할당합니다.

정답: C

해설

Azure Marketplace 법적 조건 승인

문제 원인:

• Azure Marketplace 리소스를 프로그래밍 방식으로 배포하려면 먼저 법적 조건에 동의해야 합니다.

• 이는 보안 및 규정 준수를 위한 필수 단계입니다.

해결 방법:

•

• 이 명령어는 특정 Marketplace 제품에 대한 조건을 프로그래밍 방식으로 수락합니다.

다른 선택지가 틀린 이유:

• A: API Management와 관련 없음

• B: 리소스 공급자 등록은 다른 문제

• D: 청구 관리자 역할은 법적 조건 승인과 무관

참고: Azure Portal에서 처음 배포할 때 수동으로 조건을 승인할 수도 있습니다.

문제 원인:

• Azure Marketplace 리소스를 프로그래밍 방식으로 배포하려면 먼저 법적 조건에 동의해야 합니다.

• 이는 보안 및 규정 준수를 위한 필수 단계입니다.

해결 방법:

•

Set-AzMarketplaceTerms cmdlet을 사용하여 법적 조건을 승인합니다.• 이 명령어는 특정 Marketplace 제품에 대한 조건을 프로그래밍 방식으로 수락합니다.

다른 선택지가 틀린 이유:

• A: API Management와 관련 없음

• B: 리소스 공급자 등록은 다른 문제

• D: 청구 관리자 역할은 법적 조건 승인과 무관

참고: Azure Portal에서 처음 배포할 때 수동으로 조건을 승인할 수도 있습니다.

문제 10

Azure AD Roles

기초

5,000개의 사용자 계정이 포함된 Azure AD 테넌트가 있습니다.

AdminUser1이라는 새 사용자 계정을 만듭니다.

AdminUser1에게 사용자 관리자 관리 역할을 할당해야 합니다.

사용자 계정 속성에서 무엇을 해야 합니까?

AdminUser1이라는 새 사용자 계정을 만듭니다.

AdminUser1에게 사용자 관리자 관리 역할을 할당해야 합니다.

사용자 계정 속성에서 무엇을 해야 합니까?

A.

라이선스 블레이드에서 새 라이선스를 할당합니다.

B.

디렉터리 역할 블레이드에서 디렉터리 역할을 수정합니다.

C.

그룹 블레이드에서 사용자 계정을 새 그룹에 초대합니다.

정답: B

해설

Azure AD 관리 역할 할당

올바른 방법:

• Azure AD에서 관리 역할을 할당하려면 디렉터리 역할 블레이드를 사용해야 합니다.

• 사용자 관리자는 Azure AD의 기본 제공 관리 역할 중 하나입니다.

사용자 관리자 역할의 권한:

• 사용자 계정 생성 및 관리

• 사용자 암호 재설정

• 그룹 관리

• 제한된 관리자 역할 할당

다른 선택지가 틀린 이유:

• A: 라이선스는 기능 액세스용이지 역할 할당용이 아님

• C: 그룹 멤버십은 관리 역할과 다름

참고: 최소 권한 원칙에 따라 필요한 최소한의 관리 권한만 부여해야 합니다.

올바른 방법:

• Azure AD에서 관리 역할을 할당하려면 디렉터리 역할 블레이드를 사용해야 합니다.

• 사용자 관리자는 Azure AD의 기본 제공 관리 역할 중 하나입니다.

사용자 관리자 역할의 권한:

• 사용자 계정 생성 및 관리

• 사용자 암호 재설정

• 그룹 관리

• 제한된 관리자 역할 할당

다른 선택지가 틀린 이유:

• A: 라이선스는 기능 액세스용이지 역할 할당용이 아님

• C: 그룹 멤버십은 관리 역할과 다름

참고: 최소 권한 원칙에 따라 필요한 최소한의 관리 권한만 부여해야 합니다.

문제 11

Azure AD Premium P2

기초

100개의 사용자 계정이 포함된 contoso.onmicrosoft.com이라는 Azure AD 테넌트가 있습니다.

테넌트에 대해 10개의 Azure AD Premium P2 라이선스를 구매합니다.

10명의 사용자가 모든 Azure AD Premium 기능을 사용할 수 있도록 해야 합니다.

무엇을 해야 합니까?

테넌트에 대해 10개의 Azure AD Premium P2 라이선스를 구매합니다.

10명의 사용자가 모든 Azure AD Premium 기능을 사용할 수 있도록 해야 합니다.

무엇을 해야 합니까?

A.

Azure AD의 라이선스 블레이드에서 라이선스를 할당합니다.

B.

각 사용자의 그룹 블레이드에서 사용자를 그룹에 초대합니다.

C.

Azure AD 도메인에서 엔터프라이즈 애플리케이션을 추가합니다.

D.

각 사용자의 디렉터리 역할 블레이드에서 디렉터리 역할을 수정합니다.

정답: A

해설

Azure AD Premium 라이선스 할당

라이선스 할당 방법:

• Azure AD의 라이선스 블레이드를 사용하여 사용자에게 직접 라이선스를 할당합니다.

• 개별 사용자 또는 그룹에 라이선스를 할당할 수 있습니다.

Azure AD Premium P2 기능:

• 조건부 액세스

• Identity Protection

• Privileged Identity Management (PIM)

• 액세스 검토

• 고급 보안 보고서

다른 선택지가 틀린 이유:

• B: 그룹 멤버십만으론 라이선스가 할당되지 않음

• C: 엔터프라이즈 애플리케이션은 라이선스와 무관

• D: 디렉터리 역할은 권한이지 라이선스와 별개

참고: 라이선스 기반 그룹 할당을 통해 자동화할 수도 있습니다.

라이선스 할당 방법:

• Azure AD의 라이선스 블레이드를 사용하여 사용자에게 직접 라이선스를 할당합니다.

• 개별 사용자 또는 그룹에 라이선스를 할당할 수 있습니다.

Azure AD Premium P2 기능:

• 조건부 액세스

• Identity Protection

• Privileged Identity Management (PIM)

• 액세스 검토

• 고급 보안 보고서

다른 선택지가 틀린 이유:

• B: 그룹 멤버십만으론 라이선스가 할당되지 않음

• C: 엔터프라이즈 애플리케이션은 라이선스와 무관

• D: 디렉터리 역할은 권한이지 라이선스와 별개

참고: 라이선스 기반 그룹 할당을 통해 자동화할 수도 있습니다.

문제 12

Azure Monitor

중급

Subscription1이라는 Azure 구독과 Microsoft System Center Service Manager의 온-프레미스 배포가 있습니다.

Subscription1에는 VM1이라는 가상 머신이 포함되어 있습니다.

VM1에서 사용 가능한 메모리 양이 10% 미만일 때 Service Manager에 경고가 설정되도록 해야 합니다.

먼저 무엇을 해야 합니까?

Subscription1에는 VM1이라는 가상 머신이 포함되어 있습니다.

VM1에서 사용 가능한 메모리 양이 10% 미만일 때 Service Manager에 경고가 설정되도록 해야 합니다.

먼저 무엇을 해야 합니까?

A.

Automation Runbook을 만듭니다.

B.

Function App을 배포합니다.

C.

IT Service Management Connector(ITSM)를 배포합니다.

D.

알림을 만듭니다.

정답: C

해설

ITSM Connector 배포 필요

ITSM Connector의 역할:

• Azure Monitor와 ITSM 도구(Service Manager) 간의 연결을 제공합니다.

• Azure 경고를 ITSM 시스템의 작업 항목으로 자동 변환합니다.

• 양방향 통합을 통해 상태 동기화가 가능합니다.

구현 순서:

1. ITSM Connector 배포 (첫 번째 단계)

2. Service Manager와의 연결 구성

3. VM1에 대한 메모리 경고 규칙 설정

4. 경고가 Service Manager로 전송되도록 구성

다른 선택지가 틀린 이유:

• A, B: 경고 연동을 위한 기본 인프라가 아님

• D: 연결이 먼저 설정되어야 알림이 의미가 있음

참고: ITSM Connector는 Log Analytics 작업 영역을 통해 구성됩니다.

ITSM Connector의 역할:

• Azure Monitor와 ITSM 도구(Service Manager) 간의 연결을 제공합니다.

• Azure 경고를 ITSM 시스템의 작업 항목으로 자동 변환합니다.

• 양방향 통합을 통해 상태 동기화가 가능합니다.

구현 순서:

1. ITSM Connector 배포 (첫 번째 단계)

2. Service Manager와의 연결 구성

3. VM1에 대한 메모리 경고 규칙 설정

4. 경고가 Service Manager로 전송되도록 구성

다른 선택지가 틀린 이유:

• A, B: 경고 연동을 위한 기본 인프라가 아님

• D: 연결이 먼저 설정되어야 알림이 의미가 있음

참고: ITSM Connector는 Log Analytics 작업 영역을 통해 구성됩니다.

문제 13

Azure AD Device Settings

중급

Azure AD Premium P2에 가입합니다.

user1@contoso.com이라는 사용자를 Azure AD 도메인에 가입할 모든 컴퓨터의 관리자로 추가해야 합니다.

Azure AD에서 무엇을 구성해야 합니까?

user1@contoso.com이라는 사용자를 Azure AD 도메인에 가입할 모든 컴퓨터의 관리자로 추가해야 합니다.

Azure AD에서 무엇을 구성해야 합니까?

A.

장치 블레이드에서 장치 설정

B.

MFA 서버 블레이드에서 공급자

C.

사용자 블레이드에서 사용자 설정

D.

그룹 블레이드에서 일반 설정

정답: A

해설

Azure AD 장치 설정 구성

장치 설정의 역할:

• Azure AD 조인 장치에서 로컬 관리자 권한을 가질 사용자를 지정합니다.

• "Additional local administrators on Azure AD joined devices" 설정을 통해 구성됩니다.

구성 방법:

1. Azure AD → 장치 → 장치 설정으로 이동

2. "Azure AD 조인 장치의 추가 로컬 관리자" 섹션에서

3. user1@contoso.com을 추가

결과:

• Azure AD에 조인된 모든 Windows 장치에서 user1이 로컬 관리자 권한을 갖게 됩니다.

• 새로 조인되는 장치에도 자동으로 적용됩니다.

다른 선택지가 틀린 이유:

• B: MFA는 인증 관련 설정

• C, D: 장치 관리자 권한과 무관

참고: 이 설정은 하이브리드 Azure AD 조인 장치에는 적용되지 않습니다.

장치 설정의 역할:

• Azure AD 조인 장치에서 로컬 관리자 권한을 가질 사용자를 지정합니다.

• "Additional local administrators on Azure AD joined devices" 설정을 통해 구성됩니다.

구성 방법:

1. Azure AD → 장치 → 장치 설정으로 이동

2. "Azure AD 조인 장치의 추가 로컬 관리자" 섹션에서

3. user1@contoso.com을 추가

결과:

• Azure AD에 조인된 모든 Windows 장치에서 user1이 로컬 관리자 권한을 갖게 됩니다.

• 새로 조인되는 장치에도 자동으로 적용됩니다.

다른 선택지가 틀린 이유:

• B: MFA는 인증 관련 설정

• C, D: 장치 관리자 권한과 무관

참고: 이 설정은 하이브리드 Azure AD 조인 장치에는 적용되지 않습니다.

문제 14

Azure AD Dynamic Groups

고급

HOTSPOT -

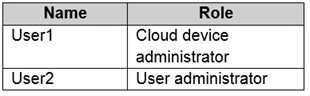

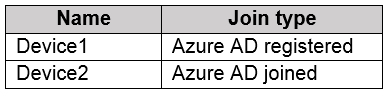

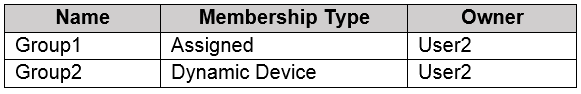

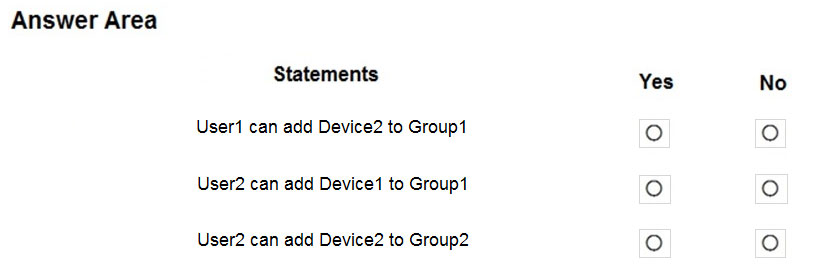

Contoso.com이라는 Azure AD 테넌트가 있으며 다음 사용자가 포함되어 있습니다.

Contoso.com에는 다음 Windows 10 장치가 포함되어 있습니다.

Contoso.com에서 다음 보안 그룹을 만듭니다.

다음 각 명령문에 대해 명령문이 참이면 예를 선택하고, 그렇지 않으면 아니요를 선택합니다.

Contoso.com이라는 Azure AD 테넌트가 있으며 다음 사용자가 포함되어 있습니다.

Contoso.com에는 다음 Windows 10 장치가 포함되어 있습니다.

Contoso.com에서 다음 보안 그룹을 만듭니다.

다음 각 명령문에 대해 명령문이 참이면 예를 선택하고, 그렇지 않으면 아니요를 선택합니다.

정답

해설

Azure AD 동적 그룹 규칙 분석

동적 그룹의 특징:

• 사용자 또는 장치 속성을 기반으로 자동으로 멤버십이 결정됩니다.

• 규칙이 변경되거나 속성이 업데이트되면 멤버십도 자동으로 업데이트됩니다.

시나리오 분석:

• 각 그룹의 멤버십 규칙을 사용자/장치 속성과 비교하여 판단

• 부서, 위치, 장치 유형 등의 속성이 규칙과 일치하는지 확인

주요 고려사항:

1. 사용자 동적 그룹: 사용자 속성 기반

2. 장치 동적 그룹: 장치 속성 기반

3. 규칙 문법의 정확성

4. 속성 값의 대소문자 구분

참고: 동적 그룹은 Azure AD Premium P1 이상에서 사용 가능합니다.

동적 그룹의 특징:

• 사용자 또는 장치 속성을 기반으로 자동으로 멤버십이 결정됩니다.

• 규칙이 변경되거나 속성이 업데이트되면 멤버십도 자동으로 업데이트됩니다.

시나리오 분석:

• 각 그룹의 멤버십 규칙을 사용자/장치 속성과 비교하여 판단

• 부서, 위치, 장치 유형 등의 속성이 규칙과 일치하는지 확인

주요 고려사항:

1. 사용자 동적 그룹: 사용자 속성 기반

2. 장치 동적 그룹: 장치 속성 기반

3. 규칙 문법의 정확성

4. 속성 값의 대소문자 구분

참고: 동적 그룹은 Azure AD Premium P1 이상에서 사용 가능합니다.

문제 15

Resource Deletion

중급

West Europe 위치에 있는 RG26이라는 리소스 그룹이 포함된 Azure 구독이 있습니다. RG26은 프로젝트를 위한 임시 리소스를 만드는 데 사용됩니다.

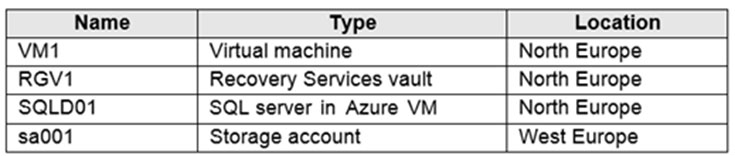

RG26에는 다음 테이블에 표시된 리소스가 포함되어 있습니다.

SQLDB01은 RGV1에 백업됩니다.

프로젝트가 완료되면 Azure Portal에서 RG26을 삭제하려고 시도합니다. 삭제가 실패합니다.

RG26을 삭제해야 합니다.

먼저 무엇을 해야 합니까?

RG26에는 다음 테이블에 표시된 리소스가 포함되어 있습니다.

SQLDB01은 RGV1에 백업됩니다.

프로젝트가 완료되면 Azure Portal에서 RG26을 삭제하려고 시도합니다. 삭제가 실패합니다.

RG26을 삭제해야 합니다.

먼저 무엇을 해야 합니까?

A.

VM1을 삭제합니다.

B.

VM1을 중지합니다.

C.

SQLDB01의 백업을 중지합니다.

D.

sa001을 삭제합니다.

정답: C

해설

백업 종속성으로 인한 삭제 실패

문제 원인:

• SQLDB01이 RGV1(다른 리소스 그룹의 Recovery Services Vault)에 백업되고 있습니다.

• 활성 백업이 있는 리소스는 삭제할 수 없습니다.

• 리소스 그룹 삭제는 내부의 모든 리소스가 삭제 가능해야 성공합니다.

해결 순서:

1. SQLDB01의 백업을 중지 (첫 번째 단계)

2. 백업 데이터 삭제 (필요한 경우)

3. RG26 리소스 그룹 삭제

다른 선택지가 틀린 이유:

• A, B: VM은 백업과 무관하며 삭제 방해 요소가 아님

• D: 스토리지 계정 삭제만으로는 백업 종속성이 해결되지 않음

참고: Recovery Services Vault의 백업 정책과 보존 설정도 확인해야 합니다.

문제 원인:

• SQLDB01이 RGV1(다른 리소스 그룹의 Recovery Services Vault)에 백업되고 있습니다.

• 활성 백업이 있는 리소스는 삭제할 수 없습니다.

• 리소스 그룹 삭제는 내부의 모든 리소스가 삭제 가능해야 성공합니다.

해결 순서:

1. SQLDB01의 백업을 중지 (첫 번째 단계)

2. 백업 데이터 삭제 (필요한 경우)

3. RG26 리소스 그룹 삭제

다른 선택지가 틀린 이유:

• A, B: VM은 백업과 무관하며 삭제 방해 요소가 아님

• D: 스토리지 계정 삭제만으로는 백업 종속성이 해결되지 않음

참고: Recovery Services Vault의 백업 정책과 보존 설정도 확인해야 합니다.

문제 16

Azure RBAC

중급

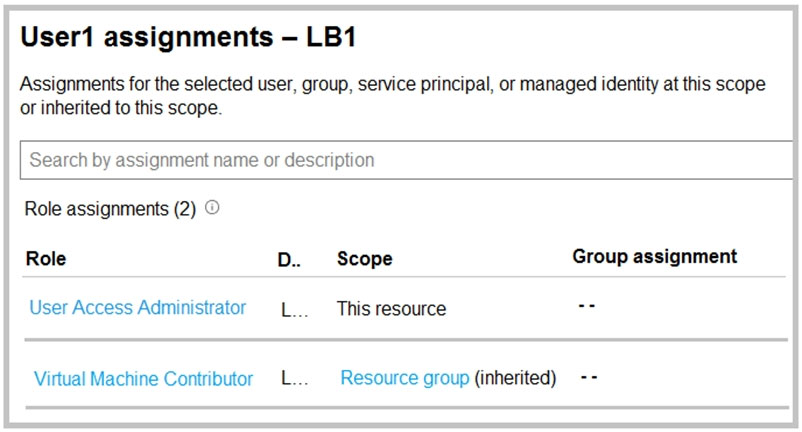

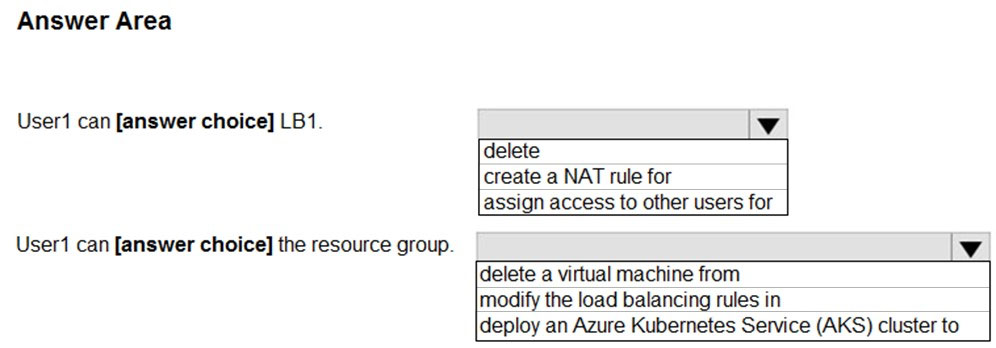

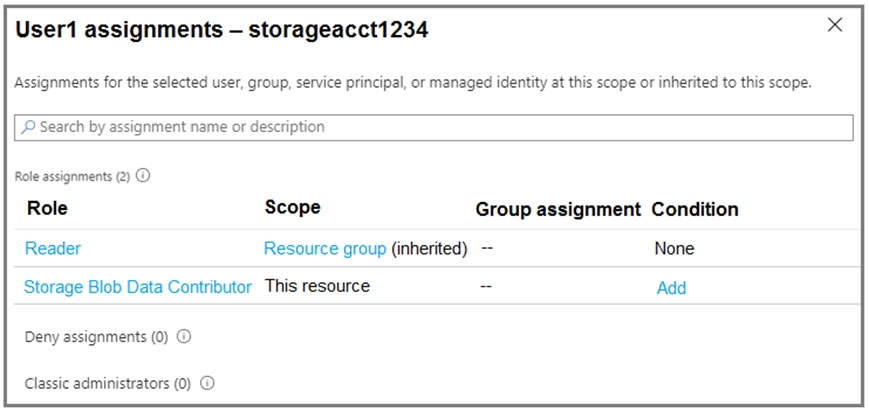

VNet1이라는 가상 네트워크가 포함된 Subscription1이라는 Azure 구독이 있습니다. VNet1은 RG1이라는 리소스 그룹에 있습니다.

Subscription1에는 User1이라는 사용자가 있습니다. User1에게는 다음 역할이 있습니다:

• Reader

• Security Admin

• Security Reader

User1이 VNet1에 대한 Reader 역할을 다른 사용자에게 할당할 수 있도록 해야 합니다.

무엇을 해야 합니까?

Subscription1에는 User1이라는 사용자가 있습니다. User1에게는 다음 역할이 있습니다:

• Reader

• Security Admin

• Security Reader

User1이 VNet1에 대한 Reader 역할을 다른 사용자에게 할당할 수 있도록 해야 합니다.

무엇을 해야 합니까?

A.

Subscription1에 대한 Security Reader 및 Reader 역할에서 User1을 제거합니다.

B.

VNet1에 대한 User Access Administrator 역할을 User1에게 할당합니다.

C.

VNet1에 대한 Network Contributor 역할을 User1에게 할당합니다.

D.

RG1에 대한 Network Contributor 역할을 User1에게 할당합니다.

정답: B

해설

역할 할당 권한 부여

User Access Administrator 역할의 특징:

• Azure 리소스에 대한 사용자 액세스를 관리할 수 있는 권한을 제공합니다.

• 역할 할당 및 제거가 가능합니다.

• 리소스 자체는 관리할 수 없고, 오직 액세스 권한만 관리합니다.

현재 User1의 역할 분석:

• Reader: 리소스 읽기 권한

• Security Admin: 보안 정책 관리

• Security Reader: 보안 정보 읽기

• → 역할 할당 권한 없음

다른 선택지가 틀린 이유:

• A: 기존 역할 제거는 문제 해결과 무관

• C, D: Network Contributor는 네트워크 관리 권한이지 역할 할당 권한이 아님

참고: Owner 역할도 역할 할당이 가능하지만, 최소 권한 원칙에 위배됩니다.

User Access Administrator 역할의 특징:

• Azure 리소스에 대한 사용자 액세스를 관리할 수 있는 권한을 제공합니다.

• 역할 할당 및 제거가 가능합니다.

• 리소스 자체는 관리할 수 없고, 오직 액세스 권한만 관리합니다.

현재 User1의 역할 분석:

• Reader: 리소스 읽기 권한

• Security Admin: 보안 정책 관리

• Security Reader: 보안 정보 읽기

• → 역할 할당 권한 없음

다른 선택지가 틀린 이유:

• A: 기존 역할 제거는 문제 해결과 무관

• C, D: Network Contributor는 네트워크 관리 권한이지 역할 할당 권한이 아님

참고: Owner 역할도 역할 할당이 가능하지만, 최소 권한 원칙에 위배됩니다.

문제 17

Azure DNS

기초

contosocloud.onmicrosoft.com이라는 Azure AD 테넌트가 있습니다.

회사에 contoso.com에 대한 공용 DNS 영역이 있습니다.

contoso.com을 Azure AD에 사용자 지정 도메인 이름으로 추가합니다.

Azure에서 도메인 이름을 확인할 수 있도록 해야 합니다.

어떤 유형의 DNS 레코드를 만들어야 합니까?

회사에 contoso.com에 대한 공용 DNS 영역이 있습니다.

contoso.com을 Azure AD에 사용자 지정 도메인 이름으로 추가합니다.

Azure에서 도메인 이름을 확인할 수 있도록 해야 합니다.

어떤 유형의 DNS 레코드를 만들어야 합니까?

A.

MX

B.

NSEC

C.

PTR

D.

RRSIG

정답: A

해설

Azure AD 사용자 지정 도메인 확인

도메인 확인 과정:

1. Azure AD에 사용자 지정 도메인 추가

2. Azure에서 제공하는 확인 레코드를 DNS에 추가

3. Azure에서 DNS 레코드를 확인하여 도메인 소유권 검증

MX 레코드를 사용하는 이유:

• Azure AD는 도메인 소유권 확인을 위해 MX 또는 TXT 레코드를 사용합니다.

• MX 레코드는 메일 라우팅용이지만 도메인 확인 목적으로도 사용 가능합니다.

• Azure에서 제공하는 특정 값을 MX 레코드로 추가해야 합니다.

다른 DNS 레코드 유형:

• NSEC: DNSSEC 관련 레코드

• PTR: 역방향 DNS 조회용

• RRSIG: DNSSEC 서명 레코드

참고: TXT 레코드도 도메인 확인에 사용할 수 있습니다.

도메인 확인 과정:

1. Azure AD에 사용자 지정 도메인 추가

2. Azure에서 제공하는 확인 레코드를 DNS에 추가

3. Azure에서 DNS 레코드를 확인하여 도메인 소유권 검증

MX 레코드를 사용하는 이유:

• Azure AD는 도메인 소유권 확인을 위해 MX 또는 TXT 레코드를 사용합니다.

• MX 레코드는 메일 라우팅용이지만 도메인 확인 목적으로도 사용 가능합니다.

• Azure에서 제공하는 특정 값을 MX 레코드로 추가해야 합니다.

다른 DNS 레코드 유형:

• NSEC: DNSSEC 관련 레코드

• PTR: 역방향 DNS 조회용

• RRSIG: DNSSEC 서명 레코드

참고: TXT 레코드도 도메인 확인에 사용할 수 있습니다.

문제 18

Logic Apps RBAC

중급

참고: 이 질문은 동일한 시나리오를 제시하는 일련의 질문 중 일부입니다. 시리즈의 각 질문에는 명시된 목표를 충족할 수 있는 고유한 해결책이 포함되어 있습니다. 일부 질문 세트에는 둘 이상의 올바른 해결책이 있을 수 있고, 다른 질문 세트에는 올바른 해결책이 없을 수도 있습니다.

Adatum이라는 Azure Directory(Azure AD) 테넌트와 Subscription1이라는 Azure 구독이 있습니다. Adatum에는 Developers라는 그룹이 포함되어 있습니다.

Subscription1에는 Dev라는 리소스 그룹이 포함되어 있습니다.

Developers 그룹에 Dev 리소스 그룹에서 Azure Logic App을 만들 수 있는 기능을 제공해야 합니다.

해결책: Subscription1에서 Developers 그룹에 DevTest Labs User 역할을 할당합니다.

이것이 목표를 달성합니까?

Adatum이라는 Azure Directory(Azure AD) 테넌트와 Subscription1이라는 Azure 구독이 있습니다. Adatum에는 Developers라는 그룹이 포함되어 있습니다.

Subscription1에는 Dev라는 리소스 그룹이 포함되어 있습니다.

Developers 그룹에 Dev 리소스 그룹에서 Azure Logic App을 만들 수 있는 기능을 제공해야 합니다.

해결책: Subscription1에서 Developers 그룹에 DevTest Labs User 역할을 할당합니다.

이것이 목표를 달성합니까?

A.

예

B.

아니요

정답: B

해설

DevTest Labs User 역할로는 Logic Apps 생성 불가

DevTest Labs User 역할의 권한:

• DevTest Labs 환경에서 가상 머신을 관리할 수 있습니다.

• VM 시작, 중지, 재시작, 삭제가 가능합니다.

• DevTest Labs 특정 기능에 제한됩니다.

Logic Apps 생성에 필요한 권한:

• Logic App 리소스를 만들고 관리할 수 있는 권한

• Logic App Contributor 또는 Contributor 역할이 적합합니다.

올바른 해결책:

• Dev 리소스 그룹에 Logic App Contributor 역할 할당

• 또는 Dev 리소스 그룹에 Contributor 역할 할당

참고: 최소 권한 원칙에 따라 Logic App Contributor가 더 적절합니다.

DevTest Labs User 역할의 권한:

• DevTest Labs 환경에서 가상 머신을 관리할 수 있습니다.

• VM 시작, 중지, 재시작, 삭제가 가능합니다.

• DevTest Labs 특정 기능에 제한됩니다.

Logic Apps 생성에 필요한 권한:

• Logic App 리소스를 만들고 관리할 수 있는 권한

• Logic App Contributor 또는 Contributor 역할이 적합합니다.

올바른 해결책:

• Dev 리소스 그룹에 Logic App Contributor 역할 할당

• 또는 Dev 리소스 그룹에 Contributor 역할 할당

참고: 최소 권한 원칙에 따라 Logic App Contributor가 더 적절합니다.

문제 19

Logic Apps RBAC

중급

참고: 이 질문은 동일한 시나리오를 제시하는 일련의 질문 중 일부입니다.

Adatum이라는 Azure Directory(Azure AD) 테넌트와 Subscription1이라는 Azure 구독이 있습니다. Adatum에는 Developers라는 그룹이 포함되어 있습니다.

Subscription1에는 Dev라는 리소스 그룹이 포함되어 있습니다.

Developers 그룹에 Dev 리소스 그룹에서 Azure Logic App을 만들 수 있는 기능을 제공해야 합니다.

해결책: Subscription1에서 Developers 그룹에 Logic App Operator 역할을 할당합니다.

이것이 목표를 달성합니까?

Adatum이라는 Azure Directory(Azure AD) 테넌트와 Subscription1이라는 Azure 구독이 있습니다. Adatum에는 Developers라는 그룹이 포함되어 있습니다.

Subscription1에는 Dev라는 리소스 그룹이 포함되어 있습니다.

Developers 그룹에 Dev 리소스 그룹에서 Azure Logic App을 만들 수 있는 기능을 제공해야 합니다.

해결책: Subscription1에서 Developers 그룹에 Logic App Operator 역할을 할당합니다.

이것이 목표를 달성합니까?

A.

예

B.

아니요

정답: B

해설

Logic App Operator 역할로는 Logic Apps 생성 불가

Logic App Operator 역할의 권한:

• 기존 Logic App을 읽고 활성화/비활성화할 수 있습니다.

• Logic App을 실행하고 실행 기록을 볼 수 있습니다.

• 새로운 Logic App을 만들거나 편집할 수는 없습니다.

Logic Apps 생성에 필요한 역할:

• Logic App Contributor: Logic App 전체 관리 권한

• Contributor: 모든 리소스 관리 권한

역할 권한 비교:

• Logic App Contributor: 생성, 편집, 삭제, 관리

• Logic App Operator: 읽기, 실행, 활성화/비활성화만

• Logic App Reader: 읽기 전용

올바른 해결책:

Dev 리소스 그룹에 Logic App Contributor 역할 할당이 필요합니다.

Logic App Operator 역할의 권한:

• 기존 Logic App을 읽고 활성화/비활성화할 수 있습니다.

• Logic App을 실행하고 실행 기록을 볼 수 있습니다.

• 새로운 Logic App을 만들거나 편집할 수는 없습니다.

Logic Apps 생성에 필요한 역할:

• Logic App Contributor: Logic App 전체 관리 권한

• Contributor: 모든 리소스 관리 권한

역할 권한 비교:

• Logic App Contributor: 생성, 편집, 삭제, 관리

• Logic App Operator: 읽기, 실행, 활성화/비활성화만

• Logic App Reader: 읽기 전용

올바른 해결책:

Dev 리소스 그룹에 Logic App Contributor 역할 할당이 필요합니다.

문제 20

Logic Apps RBAC

기초

참고: 이 질문은 동일한 시나리오를 제시하는 일련의 질문 중 일부입니다.

Adatum이라는 Azure Directory(Azure AD) 테넌트와 Subscription1이라는 Azure 구독이 있습니다. Adatum에는 Developers라는 그룹이 포함되어 있습니다.

Subscription1에는 Dev라는 리소스 그룹이 포함되어 있습니다.

Developers 그룹에 Dev 리소스 그룹에서 Azure Logic App을 만들 수 있는 기능을 제공해야 합니다.

해결책: Dev에서 Developers 그룹에 Contributor 역할을 할당합니다.

이것이 목표를 달성합니까?

Adatum이라는 Azure Directory(Azure AD) 테넌트와 Subscription1이라는 Azure 구독이 있습니다. Adatum에는 Developers라는 그룹이 포함되어 있습니다.

Subscription1에는 Dev라는 리소스 그룹이 포함되어 있습니다.

Developers 그룹에 Dev 리소스 그룹에서 Azure Logic App을 만들 수 있는 기능을 제공해야 합니다.

해결책: Dev에서 Developers 그룹에 Contributor 역할을 할당합니다.

이것이 목표를 달성합니까?

A.

예

B.

아니요

정답: A

해설

Contributor 역할로 Logic Apps 생성 가능

Contributor 역할의 권한:

• 리소스 그룹 내의 모든 리소스를 생성, 관리, 삭제할 수 있습니다.

• Logic Apps를 포함한 모든 Azure 서비스 리소스 관리가 가능합니다.

• 역할 할당은 할 수 없습니다(User Access Administrator 필요).

해결책 분석:

• 범위: Dev 리소스 그룹 (적절함)

• 역할: Contributor (Logic Apps 생성 가능)

• 대상: Developers 그룹 (요구사항 충족)

결과:

Developers 그룹의 모든 멤버가 Dev 리소스 그룹에서 Logic Apps를 생성하고 관리할 수 있습니다.

대안:

더 세분화된 권한을 원한다면 Logic App Contributor 역할을 사용할 수도 있습니다.

참고: Contributor 역할은 요구사항을 완전히 충족하는 유효한 해결책입니다.

Contributor 역할의 권한:

• 리소스 그룹 내의 모든 리소스를 생성, 관리, 삭제할 수 있습니다.

• Logic Apps를 포함한 모든 Azure 서비스 리소스 관리가 가능합니다.

• 역할 할당은 할 수 없습니다(User Access Administrator 필요).

해결책 분석:

• 범위: Dev 리소스 그룹 (적절함)

• 역할: Contributor (Logic Apps 생성 가능)

• 대상: Developers 그룹 (요구사항 충족)

결과:

Developers 그룹의 모든 멤버가 Dev 리소스 그룹에서 Logic Apps를 생성하고 관리할 수 있습니다.

대안:

더 세분화된 권한을 원한다면 Logic App Contributor 역할을 사용할 수도 있습니다.

참고: Contributor 역할은 요구사항을 완전히 충족하는 유효한 해결책입니다.

문제 21

Cost Management

중급

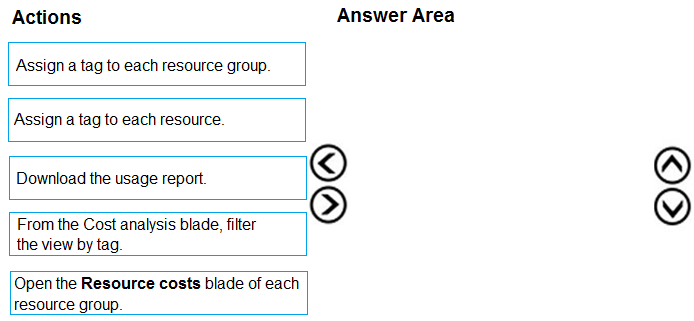

DRAG DROP -

회사의 4개 부서에서 사용하는 Azure 구독이 있습니다. 구독에는 10개의 리소스 그룹이 포함되어 있습니다. 각 부서는 여러 리소스 그룹의 리소스를 사용합니다.

재무 부서에 보고서를 보내야 합니다. 보고서는 각 부서의 비용을 자세히 설명해야 합니다.

어떤 세 가지 작업을 순서대로 수행해야 합니까? 답변하려면 작업 목록에서 적절한 작업을 답변 영역으로 이동하고 올바른 순서로 정렬하십시오.

회사의 4개 부서에서 사용하는 Azure 구독이 있습니다. 구독에는 10개의 리소스 그룹이 포함되어 있습니다. 각 부서는 여러 리소스 그룹의 리소스를 사용합니다.

재무 부서에 보고서를 보내야 합니다. 보고서는 각 부서의 비용을 자세히 설명해야 합니다.

어떤 세 가지 작업을 순서대로 수행해야 합니까? 답변하려면 작업 목록에서 적절한 작업을 답변 영역으로 이동하고 올바른 순서로 정렬하십시오.

정답

해설

부서별 비용 추적을 위한 태그 기반 접근법

1단계: 각 리소스에 태그 할당

• 부서를 식별하는 태그를 모든 리소스에 적용합니다.

• 예: Department=Finance, Department=HR, Department=IT

• 태그는 메타데이터로서 리소스 분류에 사용됩니다.

2단계: 비용 분석 블레이드에서 태그별로 뷰 필터링

• Azure Portal의 비용 분석 도구를 사용합니다.

• 태그별로 그룹화하여 부서별 비용을 확인합니다.

• 시간 범위 및 기타 필터를 적용합니다.

3단계: 사용량 보고서 다운로드

• CSV 형식으로 상세한 비용 데이터를 내보냅니다.

• 재무 부서에서 추가 분석이 가능한 형태로 제공합니다.

중요: 태그는 리소스 그룹에서 자동으로 상속되지 않으므로 각 리소스에 직접 적용해야 합니다.

1단계: 각 리소스에 태그 할당

• 부서를 식별하는 태그를 모든 리소스에 적용합니다.

• 예: Department=Finance, Department=HR, Department=IT

• 태그는 메타데이터로서 리소스 분류에 사용됩니다.

2단계: 비용 분석 블레이드에서 태그별로 뷰 필터링

• Azure Portal의 비용 분석 도구를 사용합니다.

• 태그별로 그룹화하여 부서별 비용을 확인합니다.

• 시간 범위 및 기타 필터를 적용합니다.

3단계: 사용량 보고서 다운로드

• CSV 형식으로 상세한 비용 데이터를 내보냅니다.

• 재무 부서에서 추가 분석이 가능한 형태로 제공합니다.

중요: 태그는 리소스 그룹에서 자동으로 상속되지 않으므로 각 리소스에 직접 적용해야 합니다.

참조: Azure 리소스 태그 사용

문제 22

Log Analytics KQL

기초

Workspace1이라는 Azure Log Analytics 작업 영역이 포함된 Subscription1이라는 Azure 구독이 있습니다.

Event라는 테이블에서 오류 이벤트를 봐야 합니다.

Workspace1에서 어떤 쿼리를 실행해야 합니까?

Event라는 테이블에서 오류 이벤트를 봐야 합니다.

Workspace1에서 어떤 쿼리를 실행해야 합니까?

A.

Get-Event Event | where {$_.EventType == "error"}

B.

search in (Event) "error"

C.

select * from Event where EventType == "error"

D.

search in (Event) * | where EventType -eq "error"

정답: B

해설

Log Analytics에서 KQL(Kusto Query Language) 사용

올바른 쿼리: search in (Event) "error"

• KQL의 search 연산자를 사용하여 텍스트 검색을 수행합니다.

• Event 테이블의 모든 열에서 "error" 텍스트를 검색합니다.

• 대소문자를 구분하지 않는 검색입니다.

다른 선택지가 틀린 이유:

• A: PowerShell 문법으로 KQL이 아님

• C: SQL 문법으로 KQL이 아님

• D: PowerShell 비교 연산자(-eq)가 KQL에 맞지 않음

KQL 기본 문법:

•

•

•

참고: Log Analytics는 KQL을 쿼리 언어로 사용합니다.

올바른 쿼리: search in (Event) "error"

• KQL의 search 연산자를 사용하여 텍스트 검색을 수행합니다.

• Event 테이블의 모든 열에서 "error" 텍스트를 검색합니다.

• 대소문자를 구분하지 않는 검색입니다.

다른 선택지가 틀린 이유:

• A: PowerShell 문법으로 KQL이 아님

• C: SQL 문법으로 KQL이 아님

• D: PowerShell 비교 연산자(-eq)가 KQL에 맞지 않음

KQL 기본 문법:

•

Event | where EventType == "Error" (정확한 열 검색)•

Event | search "error" (모든 열에서 텍스트 검색)•

search in (Event) "error" (특정 테이블에서 검색)참고: Log Analytics는 KQL을 쿼리 언어로 사용합니다.

문제 23

ARM Templates

고급

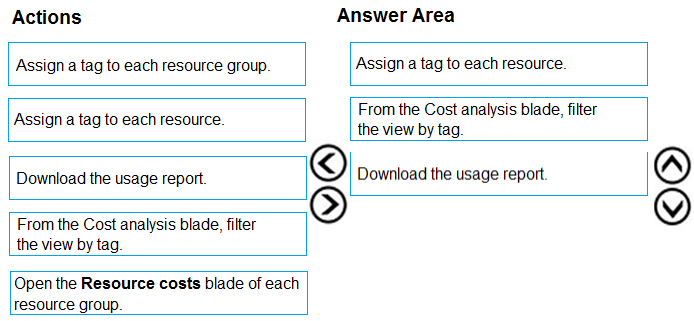

HOTSPOT -

East US 2 지역의 VNET1이라는 가상 네트워크가 포함된 Azure 구독이 있습니다. VM1-NI라는 네트워크 인터페이스가 VNET1에 연결되어 있습니다.

다음 Azure Resource Manager 템플릿을 성공적으로 배포합니다.

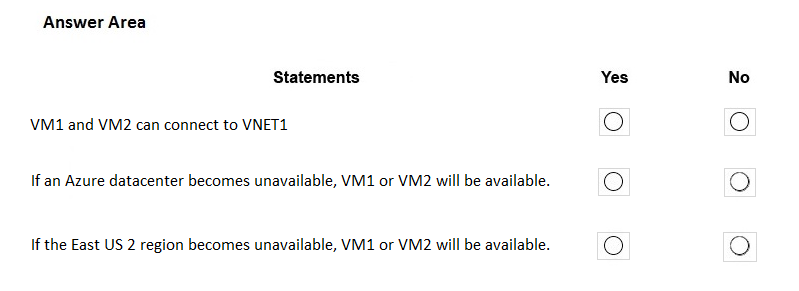

다음 각 명령문에 대해 명령문이 참이면 예를 선택하고, 그렇지 않으면 아니요를 선택합니다.

East US 2 지역의 VNET1이라는 가상 네트워크가 포함된 Azure 구독이 있습니다. VM1-NI라는 네트워크 인터페이스가 VNET1에 연결되어 있습니다.

다음 Azure Resource Manager 템플릿을 성공적으로 배포합니다.

다음 각 명령문에 대해 명령문이 참이면 예를 선택하고, 그렇지 않으면 아니요를 선택합니다.

정답

해설

ARM 템플릿을 통한 VM 배포 분석

템플릿 분석 포인트:

• 가용성 영역(Availability Zones) 설정

• VM 배치 및 네트워크 구성

• 리소스 간 종속성

예상 결과:

Box 1: Yes - 템플릿에 의해 새 VM이 생성됨

Box 2: Yes - VM1은 Zone1에, VM2는 Zone2에 배포됨

Box 3: No - 다른 지역으로 이동하지 않음

참고: ARM 템플릿은 선언적 방식으로 Azure 리소스를 정의하고 배포합니다.

템플릿 분석 포인트:

• 가용성 영역(Availability Zones) 설정

• VM 배치 및 네트워크 구성

• 리소스 간 종속성

예상 결과:

Box 1: Yes - 템플릿에 의해 새 VM이 생성됨

Box 2: Yes - VM1은 Zone1에, VM2는 Zone2에 배포됨

Box 3: No - 다른 지역으로 이동하지 않음

참고: ARM 템플릿은 선언적 방식으로 Azure 리소스를 정의하고 배포합니다.

참조: Azure 지역 복구

문제 24

App Service Policy

중급

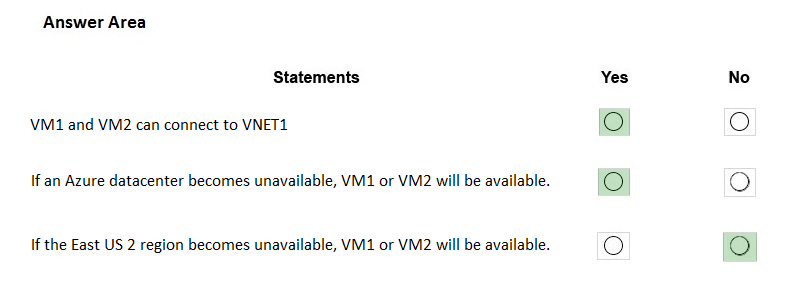

Subscription1이라는 Azure 구독이 있습니다. Subscription1에는 다음 테이블의 리소스 그룹이 포함되어 있습니다.

RG1에는 WebApp1이라는 웹앱이 있습니다. WebApp1은 West Europe에 있습니다.

WebApp1을 RG2로 이동합니다.

이동의 효과는 무엇입니까?

RG1에는 WebApp1이라는 웹앱이 있습니다. WebApp1은 West Europe에 있습니다.

WebApp1을 RG2로 이동합니다.

이동의 효과는 무엇입니까?

A.

WebApp1의 App Service 계획은 West Europe에 남아 있습니다. Policy2가 WebApp1에 적용됩니다.

B.

WebApp1의 App Service 계획이 North Europe으로 이동합니다. Policy2가 WebApp1에 적용됩니다.

C.

WebApp1의 App Service 계획은 West Europe에 남아 있습니다. Policy1이 WebApp1에 적용됩니다.

D.

WebApp1의 App Service 계획이 North Europe으로 이동합니다. Policy1이 WebApp1에 적용됩니다.

정답: A

해설

App Service 리소스 이동 특성

App Service 계획 위치:

• App Service 계획은 물리적 위치에 바인딩되어 있습니다.

• 웹앱을 다른 리소스 그룹으로 이동해도 App Service 계획의 위치는 변경되지 않습니다.

• West Europe에 있는 App Service 계획은 그대로 West Europe에 남아 있습니다.

정책 적용:

• Azure Policy는 리소스가 위치한 리소스 그룹의 정책을 따릅니다.

• WebApp1이 RG2로 이동하면 RG2에 할당된 Policy2가 적용됩니다.

• 이전 RG1의 Policy1은 더 이상 적용되지 않습니다.

주요 포인트:

• 리소스 이동 시 위치는 변경되지 않음

• 정책은 새로운 리소스 그룹의 정책이 적용됨

• App Service 계획과 웹앱은 서로 다른 이동 제약이 있을 수 있음

App Service 계획 위치:

• App Service 계획은 물리적 위치에 바인딩되어 있습니다.

• 웹앱을 다른 리소스 그룹으로 이동해도 App Service 계획의 위치는 변경되지 않습니다.

• West Europe에 있는 App Service 계획은 그대로 West Europe에 남아 있습니다.

정책 적용:

• Azure Policy는 리소스가 위치한 리소스 그룹의 정책을 따릅니다.

• WebApp1이 RG2로 이동하면 RG2에 할당된 Policy2가 적용됩니다.

• 이전 RG1의 Policy1은 더 이상 적용되지 않습니다.

주요 포인트:

• 리소스 이동 시 위치는 변경되지 않음

• 정책은 새로운 리소스 그룹의 정책이 적용됨

• App Service 계획과 웹앱은 서로 다른 이동 제약이 있을 수 있음

문제 25

Custom RBAC

고급

HOTSPOT -

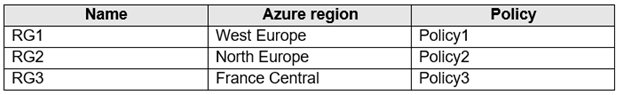

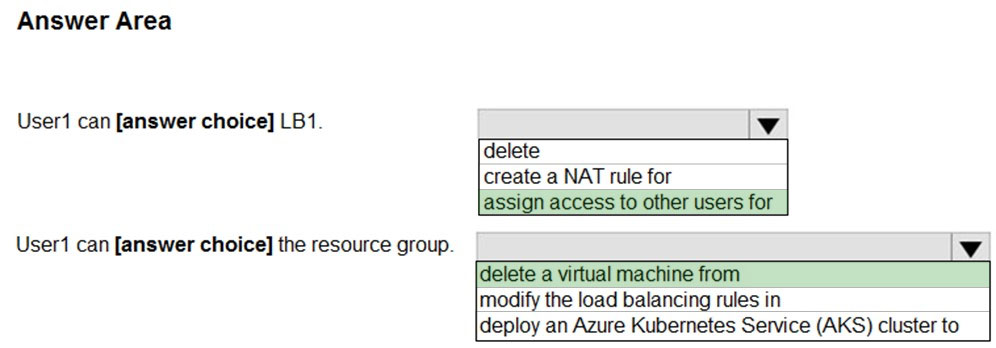

구독 ID가 c276fc76-9cd4-44c9-99a7-4fd71546436e인 Subscription1이라는 Azure 구독이 있습니다.

다음 요구 사항을 충족하는 CR1이라는 사용자 지정 RBAC 역할을 만들어야 합니다:

• Subscription1의 리소스 그룹에만 할당할 수 있음

• 리소스 그룹에 대한 액세스 권한 관리를 방지함

• 리소스 그룹 내에서 리소스 보기, 생성, 수정 및 삭제를 허용함

CR1 정의의 할당 가능한 범위 및 권한 요소에서 무엇을 지정해야 합니까?

구독 ID가 c276fc76-9cd4-44c9-99a7-4fd71546436e인 Subscription1이라는 Azure 구독이 있습니다.

다음 요구 사항을 충족하는 CR1이라는 사용자 지정 RBAC 역할을 만들어야 합니다:

• Subscription1의 리소스 그룹에만 할당할 수 있음

• 리소스 그룹에 대한 액세스 권한 관리를 방지함

• 리소스 그룹 내에서 리소스 보기, 생성, 수정 및 삭제를 허용함

CR1 정의의 할당 가능한 범위 및 권한 요소에서 무엇을 지정해야 합니까?

정답

해설

사용자 지정 RBAC 역할 정의

할당 가능한 범위 (Assignable Scopes):

•

• 구독 수준으로 설정하여 그 아래의 모든 리소스 그룹에 할당 가능

권한 요소:

• Actions:

• NotActions:

•

NotActions 설명:

• Microsoft.Authorization/*: 역할 할당, 권한 관리 작업 제외

• Microsoft.Support/*: 지원 티켓 관련 작업 제외

결과:

• 리소스 CRUD 작업은 가능

• 액세스 권한 관리는 불가능

• 구독 내 리소스 그룹에만 할당 가능

참고: Actions에서 허용한 후 NotActions에서 제외하는 방식으로 세밀한 권한 제어가 가능합니다.

할당 가능한 범위 (Assignable Scopes):

•

/subscriptions/c276fc76-9cd4-44c9-99a7-4fd71546436e• 구독 수준으로 설정하여 그 아래의 모든 리소스 그룹에 할당 가능

권한 요소:

• Actions:

* (모든 작업 허용)• NotActions:

Microsoft.Authorization/*•

Microsoft.Support/*NotActions 설명:

• Microsoft.Authorization/*: 역할 할당, 권한 관리 작업 제외

• Microsoft.Support/*: 지원 티켓 관련 작업 제외

결과:

• 리소스 CRUD 작업은 가능

• 액세스 권한 관리는 불가능

• 구독 내 리소스 그룹에만 할당 가능

참고: Actions에서 허용한 후 NotActions에서 제외하는 방식으로 세밀한 권한 제어가 가능합니다.

문제 26

Load Balancing

중급

Azure 구독이 있습니다.

사용자는 집에서 또는 고객 사이트에서 구독의 리소스에 액세스합니다. 집에서 사용자는 Azure 리소스에 액세스하기 위해 지점 간 VPN을 설정해야 합니다. 고객 사이트의 사용자는 사이트 간 VPN을 사용하여 Azure 리소스에 액세스합니다.

여러 Azure 가상 머신에서 실행되는 App1이라는 기간 업무 앱이 있습니다. 가상 머신은 Windows Server 2016을 실행합니다.

App1에 대한 연결이 모든 가상 머신에 분산되도록 해야 합니다.

사용할 수 있는 두 가지 Azure 서비스는 무엇입니까? 각 정답은 완전한 솔루션을 제시합니다.

사용자는 집에서 또는 고객 사이트에서 구독의 리소스에 액세스합니다. 집에서 사용자는 Azure 리소스에 액세스하기 위해 지점 간 VPN을 설정해야 합니다. 고객 사이트의 사용자는 사이트 간 VPN을 사용하여 Azure 리소스에 액세스합니다.

여러 Azure 가상 머신에서 실행되는 App1이라는 기간 업무 앱이 있습니다. 가상 머신은 Windows Server 2016을 실행합니다.

App1에 대한 연결이 모든 가상 머신에 분산되도록 해야 합니다.

사용할 수 있는 두 가지 Azure 서비스는 무엇입니까? 각 정답은 완전한 솔루션을 제시합니다.

A.

내부 로드 밸런서

B.

공용 로드 밸런서

C.

Azure Content Delivery Network (CDN)

D.

Traffic Manager

E.

Azure Application Gateway

정답: A, E

해설

내부 네트워크 트래픽 로드 밸런싱

시나리오 분석:

• 사용자들이 VPN을 통해 Azure에 연결

• 기간 업무 앱(LOB App)은 일반적으로 내부용

• 여러 VM에 트래픽 분산 필요

적합한 솔루션:

A. 내부 로드 밸런서 (Internal Load Balancer)

• Layer 4 (TCP/UDP) 로드 밸런싱

• VNet 내부 트래픽 분산

• VPN 연결된 클라이언트에게 적합

E. Azure Application Gateway

• Layer 7 (HTTP/HTTPS) 로드 밸런싱

• 웹 애플리케이션에 특화된 기능

• SSL 종료, URL 기반 라우팅 등 지원

부적합한 선택지:

• B: 공용 LB는 인터넷 트래픽용

• C: CDN은 정적 콘텐츠 캐싱용

• D: Traffic Manager는 DNS 기반 글로벌 로드 밸런싱

시나리오 분석:

• 사용자들이 VPN을 통해 Azure에 연결

• 기간 업무 앱(LOB App)은 일반적으로 내부용

• 여러 VM에 트래픽 분산 필요

적합한 솔루션:

A. 내부 로드 밸런서 (Internal Load Balancer)

• Layer 4 (TCP/UDP) 로드 밸런싱

• VNet 내부 트래픽 분산

• VPN 연결된 클라이언트에게 적합

E. Azure Application Gateway

• Layer 7 (HTTP/HTTPS) 로드 밸런싱

• 웹 애플리케이션에 특화된 기능

• SSL 종료, URL 기반 라우팅 등 지원

부적합한 선택지:

• B: 공용 LB는 인터넷 트래픽용

• C: CDN은 정적 콘텐츠 캐싱용

• D: Traffic Manager는 DNS 기반 글로벌 로드 밸런싱

문제 27

Azure Advisor

기초

Azure 구독이 있습니다.

100개의 Azure 가상 머신이 있습니다.

서비스 계층을 더 저렴한 서비스로 변경할 수 있는 사용률이 낮은 가상 머신을 빠르게 식별해야 합니다.

어떤 블레이드를 사용해야 합니까?

100개의 Azure 가상 머신이 있습니다.

서비스 계층을 더 저렴한 서비스로 변경할 수 있는 사용률이 낮은 가상 머신을 빠르게 식별해야 합니다.

어떤 블레이드를 사용해야 합니까?

A.

Monitor

B.

Advisor

C.

Metrics

D.

Customer insights

정답: B

해설

Azure Advisor를 통한 비용 최적화

Azure Advisor의 역할:

• Azure 리소스 구성을 분석하여 개선 사항을 추천합니다.

• 비용, 성능, 고가용성, 보안 측면에서 권장 사항을 제공합니다.

• 사용률이 낮은 VM에 대한 크기 조정 권장 사항을 자동으로 생성합니다.

비용 권장 사항:

• VM 크기 조정: CPU 사용률이 낮은 VM 식별

• 유휴 리소스: 사용하지 않는 리소스 식별

• Reserved Instance: 예약 인스턴스 구매 권장

• Spot VM: 워크로드에 적합한 경우 Spot VM 권장

다른 선택지와의 차이:

• Monitor: 메트릭 수집 및 경고 (분석 도구 아님)

• Metrics: 개별 메트릭 확인 (권장 사항 없음)

• Customer insights: 고객 분석 도구

참고: Advisor는 머신러닝을 사용하여 사용 패턴을 분석하고 최적화 권장 사항을 제공합니다.

Azure Advisor의 역할:

• Azure 리소스 구성을 분석하여 개선 사항을 추천합니다.

• 비용, 성능, 고가용성, 보안 측면에서 권장 사항을 제공합니다.

• 사용률이 낮은 VM에 대한 크기 조정 권장 사항을 자동으로 생성합니다.

비용 권장 사항:

• VM 크기 조정: CPU 사용률이 낮은 VM 식별

• 유휴 리소스: 사용하지 않는 리소스 식별

• Reserved Instance: 예약 인스턴스 구매 권장

• Spot VM: 워크로드에 적합한 경우 Spot VM 권장

다른 선택지와의 차이:

• Monitor: 메트릭 수집 및 경고 (분석 도구 아님)

• Metrics: 개별 메트릭 확인 (권장 사항 없음)

• Customer insights: 고객 분석 도구

참고: Advisor는 머신러닝을 사용하여 사용 패턴을 분석하고 최적화 권장 사항을 제공합니다.

문제 28

Conditional Access

고급

HOTSPOT -

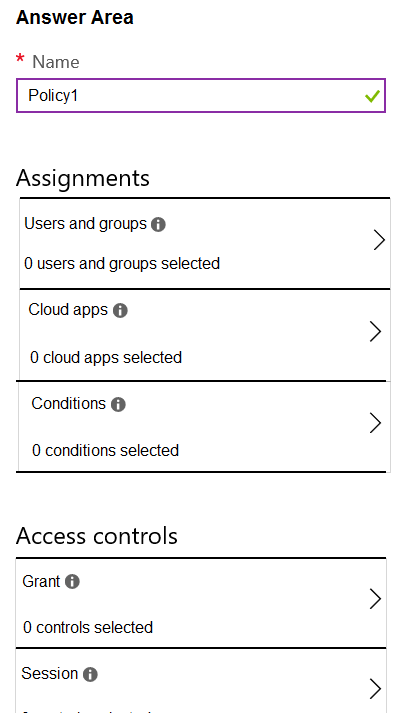

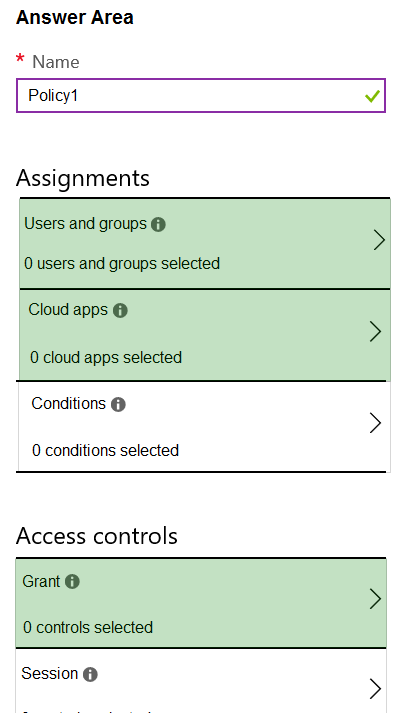

Azure AD 테넌트가 있습니다.

모든 사용자가 Azure Portal에 액세스할 때 다단계 인증을 사용하도록 요구하는 조건부 액세스 정책을 만들어야 합니다.

어떤 세 가지 설정을 구성해야 합니까? 답변하려면 답변 영역에서 적절한 설정을 선택하십시오.

Azure AD 테넌트가 있습니다.

모든 사용자가 Azure Portal에 액세스할 때 다단계 인증을 사용하도록 요구하는 조건부 액세스 정책을 만들어야 합니다.

어떤 세 가지 설정을 구성해야 합니까? 답변하려면 답변 영역에서 적절한 설정을 선택하십시오.

정답

해설

Azure Portal용 조건부 액세스 정책 구성

필수 구성 요소:

1. 사용자 또는 그룹 할당

• "모든 사용자" 선택

• 특정 그룹이나 사용자를 대상으로 할 수도 있음

2. 클라우드 앱 또는 작업

• "Microsoft Azure Management" 앱 선택

• 이는 Azure Portal, PowerShell, CLI 등을 포함

3. 액세스 제어 - 권한 부여

• "액세스 허용" 선택

• "다단계 인증 필요" 체크

정책 효과:

• 모든 사용자가 Azure Portal 접근 시 MFA 필수

• 정책 적용 전 테스트 모드 권장

• 응급 액세스 계정은 제외 고려

참고: 조건부 액세스 정책은 Azure AD Premium P1 이상에서 사용 가능합니다.

필수 구성 요소:

1. 사용자 또는 그룹 할당

• "모든 사용자" 선택

• 특정 그룹이나 사용자를 대상으로 할 수도 있음

2. 클라우드 앱 또는 작업

• "Microsoft Azure Management" 앱 선택

• 이는 Azure Portal, PowerShell, CLI 등을 포함

3. 액세스 제어 - 권한 부여

• "액세스 허용" 선택

• "다단계 인증 필요" 체크

정책 효과:

• 모든 사용자가 Azure Portal 접근 시 MFA 필수

• 정책 적용 전 테스트 모드 권장

• 응급 액세스 계정은 제외 고려

참고: 조건부 액세스 정책은 Azure AD Premium P1 이상에서 사용 가능합니다.

참조: 앱 기반 MFA 조건부 액세스

문제 29

B2B Collaboration

중급

contoso.onmicrosoft.com이라는 Azure AD 테넌트가 있습니다.

사용자 관리자 역할이 Admin1이라는 사용자에게 할당됩니다.

외부 파트너에게 user@guest.com 로그인을 사용하는 Microsoft 계정이 있습니다.

Admin1이 외부 파트너를 Azure AD 테넌트에 로그인하도록 초대하려고 시도하고 다음 오류 메시지를 받습니다: `사용자 user@guest.com을 초대할 수 없습니다 - 일반 권한 부여 예외`

Admin1이 외부 파트너를 Azure AD 테넌트에 로그인하도록 초대할 수 있도록 해야 합니다.

무엇을 해야 합니까?

사용자 관리자 역할이 Admin1이라는 사용자에게 할당됩니다.

외부 파트너에게 user@guest.com 로그인을 사용하는 Microsoft 계정이 있습니다.

Admin1이 외부 파트너를 Azure AD 테넌트에 로그인하도록 초대하려고 시도하고 다음 오류 메시지를 받습니다: `사용자 user@guest.com을 초대할 수 없습니다 - 일반 권한 부여 예외`

Admin1이 외부 파트너를 Azure AD 테넌트에 로그인하도록 초대할 수 있도록 해야 합니다.

무엇을 해야 합니까?

A.

사용자 설정 블레이드에서 외부 공동 작업 설정을 수정합니다.

B.

사용자 지정 도메인 이름 블레이드에서 사용자 지정 도메인을 추가합니다.

C.

조직 관계 블레이드에서 ID 공급자를 추가합니다.

D.

역할 및 관리자 블레이드에서 Admin1에게 보안 관리자 역할을 할당합니다.

정답: A

해설

Azure AD B2B 외부 공동 작업 설정

문제 원인:

• 외부 공동 작업 설정에서 게스트 초대가 제한되어 있습니다.

• 기본적으로 일부 테넌트에서는 외부 사용자 초대가 제한될 수 있습니다.

해결 방법:

사용자 설정 → 외부 공동 작업 설정에서:

• "관리자 및 게스트 초대자 역할의 사용자가 초대할 수 있음" 설정 확인

• "멤버가 초대할 수 있음" 설정 활성화 (필요한 경우)

• 게스트 사용자 권한 설정 확인

외부 공동 작업 정책 옵션:

• 누가 게스트를 초대할 수 있는지

• 어떤 도메인의 사용자를 초대할 수 있는지

• 게스트 사용자의 권한 수준

다른 선택지가 틀린 이유:

• B: 사용자 지정 도메인은 초대 권한과 무관

• C: 조직 관계는 테넌트 간 직접 연결

• D: 보안 관리자 역할 추가는 문제 해결에 도움 안됨

문제 원인:

• 외부 공동 작업 설정에서 게스트 초대가 제한되어 있습니다.

• 기본적으로 일부 테넌트에서는 외부 사용자 초대가 제한될 수 있습니다.

해결 방법:

사용자 설정 → 외부 공동 작업 설정에서:

• "관리자 및 게스트 초대자 역할의 사용자가 초대할 수 있음" 설정 확인

• "멤버가 초대할 수 있음" 설정 활성화 (필요한 경우)

• 게스트 사용자 권한 설정 확인

외부 공동 작업 정책 옵션:

• 누가 게스트를 초대할 수 있는지

• 어떤 도메인의 사용자를 초대할 수 있는지

• 게스트 사용자의 권한 수준

다른 선택지가 틀린 이유:

• B: 사용자 지정 도메인은 초대 권한과 무관

• C: 조직 관계는 테넌트 간 직접 연결

• D: 보안 관리자 역할 추가는 문제 해결에 도움 안됨

문제 30

Management Groups

고급

Azure AD 테넌트에 연결된 Azure 구독이 있습니다. 테넌트에는 User1이라는 사용자 계정이 포함되어 있습니다.

User1이 테넌트 루트 관리 그룹에 정책을 할당할 수 있도록 해야 합니다.

무엇을 해야 합니까?

User1이 테넌트 루트 관리 그룹에 정책을 할당할 수 있도록 해야 합니다.

무엇을 해야 합니까?

A.

Azure 구독에 대한 소유자 역할을 User1에게 할당한 다음 기본 조건부 액세스 정책을 수정합니다.

B.

Azure 구독에 대한 소유자 역할을 User1에게 할당한 다음 User1에게 Azure 리소스에 대한 액세스 관리를 구성하도록 지시합니다.

C.

User1에게 전역 관리자 역할을 할당한 다음 User1에게 Azure 리소스에 대한 액세스 관리를 구성하도록 지시합니다.

D.

새 관리 그룹을 만들고 User1을 새 관리 그룹의 소유자로 위임합니다.

정답: C

해설

테넌트 루트 관리 그룹 액세스 권한

테넌트 루트 관리 그룹의 특징:

• 모든 관리 그룹과 구독의 최상위 컨테이너입니다.

• 기본적으로 Azure AD 전역 관리자만 액세스할 수 있습니다.

• "Azure 리소스에 대한 액세스 관리" 권한이 필요합니다.

필요한 단계:

1. 전역 관리자 역할 할당

• Azure AD에서 User1에게 Global Administrator 역할 부여

2. Azure 리소스 액세스 관리 활성화

• Azure Portal → Azure AD → 속성

• "Azure 리소스에 대한 액세스 관리" 설정을 "예"로 변경

• 이렇게 하면 전역 관리자가 모든 Azure 구독과 관리 그룹에 User Access Administrator 역할을 획득

다른 선택지가 틀린 이유:

• A, B: 구독 소유자 역할로는 테넌트 루트에 액세스 불가

• D: 새 관리 그룹은 루트 관리 그룹이 아님

참고: 이 권한은 매우 강력하므로 신중하게 사용해야 합니다.

테넌트 루트 관리 그룹의 특징:

• 모든 관리 그룹과 구독의 최상위 컨테이너입니다.

• 기본적으로 Azure AD 전역 관리자만 액세스할 수 있습니다.

• "Azure 리소스에 대한 액세스 관리" 권한이 필요합니다.

필요한 단계:

1. 전역 관리자 역할 할당

• Azure AD에서 User1에게 Global Administrator 역할 부여

2. Azure 리소스 액세스 관리 활성화

• Azure Portal → Azure AD → 속성

• "Azure 리소스에 대한 액세스 관리" 설정을 "예"로 변경

• 이렇게 하면 전역 관리자가 모든 Azure 구독과 관리 그룹에 User Access Administrator 역할을 획득

다른 선택지가 틀린 이유:

• A, B: 구독 소유자 역할로는 테넌트 루트에 액세스 불가

• D: 새 관리 그룹은 루트 관리 그룹이 아님

참고: 이 권한은 매우 강력하므로 신중하게 사용해야 합니다.

문제 31

Dynamic Groups

고급

HOTSPOT -

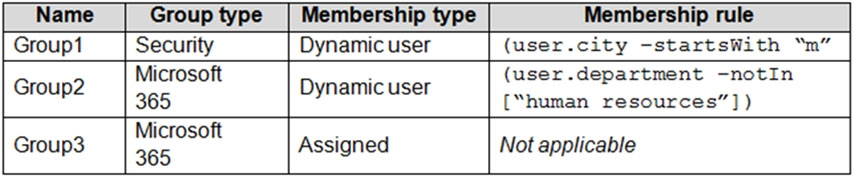

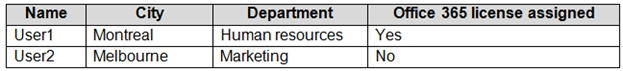

adatum.com이라는 Azure AD 테넌트가 있습니다. Adatum.com에는 다음 테이블의 그룹이 포함되어 있습니다.

다음 테이블에 표시된 두 개의 사용자 계정을 만듭니다.

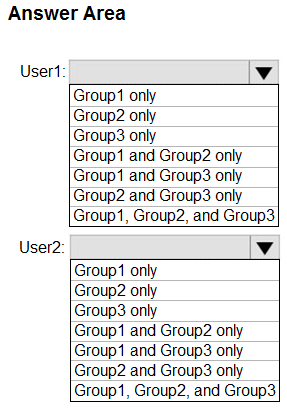

User1과 User2는 어떤 그룹의 멤버입니까? 답변하려면 답변 영역에서 적절한 옵션을 선택하십시오.

adatum.com이라는 Azure AD 테넌트가 있습니다. Adatum.com에는 다음 테이블의 그룹이 포함되어 있습니다.

다음 테이블에 표시된 두 개의 사용자 계정을 만듭니다.

User1과 User2는 어떤 그룹의 멤버입니까? 답변하려면 답변 영역에서 적절한 옵션을 선택하십시오.

정답

해설

동적 그룹 멤버십 규칙 평가

동적 그룹 규칙 분석:

• Group1과 Group2는 각각 다른 멤버십 규칙을 가집니다.

• 사용자의 속성(부서, 위치, 직책 등)이 규칙과 일치하는지 확인합니다.

User1 분석:

• Group1의 첫 번째 규칙에만 해당

• 따라서 Group1의 멤버가 됨

User2 분석:

• Group1과 Group2 모든 규칙에 해당

• 따라서 Group1과 Group2의 멤버가 됨

동적 그룹의 특징:

• 사용자 속성 변경 시 멤버십이 자동으로 업데이트됩니다.

• 복합 규칙(AND, OR 조건)도 지원합니다.

• 실시간으로 평가되지 않고 주기적으로 업데이트됩니다.

참고: 동적 그룹은 Azure AD Premium P1 이상에서 사용 가능합니다.

동적 그룹 규칙 분석:

• Group1과 Group2는 각각 다른 멤버십 규칙을 가집니다.

• 사용자의 속성(부서, 위치, 직책 등)이 규칙과 일치하는지 확인합니다.

User1 분석:

• Group1의 첫 번째 규칙에만 해당

• 따라서 Group1의 멤버가 됨

User2 분석:

• Group1과 Group2 모든 규칙에 해당

• 따라서 Group1과 Group2의 멤버가 됨

동적 그룹의 특징:

• 사용자 속성 변경 시 멤버십이 자동으로 업데이트됩니다.

• 복합 규칙(AND, OR 조건)도 지원합니다.

• 실시간으로 평가되지 않고 주기적으로 업데이트됩니다.

참고: 동적 그룹은 Azure AD Premium P1 이상에서 사용 가능합니다.

참조: 컬렉션 만들기

문제 32

Hybrid Azure AD

중급

HOTSPOT -

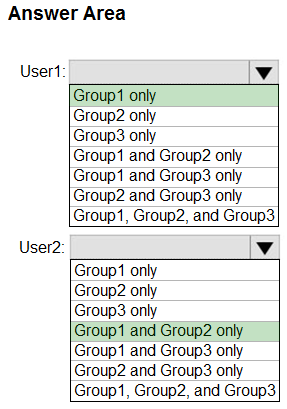

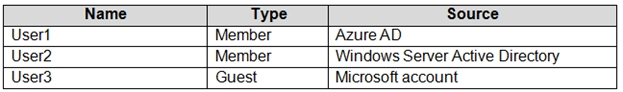

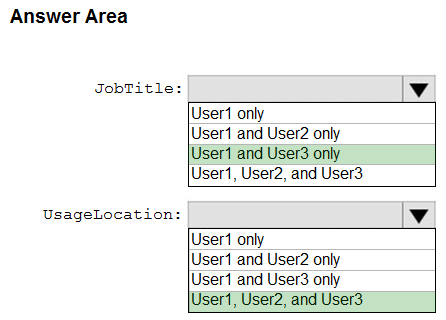

다음 테이블에 표시된 사용자가 포함된 하이브리드 Azure AD(Azure AD) 배포가 있습니다.

사용자의 JobTitle 및 UsageLocation 특성을 수정해야 합니다.

Azure AD에서 어떤 사용자의 특성을 수정할 수 있습니까? 답변하려면 답변 영역에서 적절한 옵션을 선택하십시오.

다음 테이블에 표시된 사용자가 포함된 하이브리드 Azure AD(Azure AD) 배포가 있습니다.

사용자의 JobTitle 및 UsageLocation 특성을 수정해야 합니다.

Azure AD에서 어떤 사용자의 특성을 수정할 수 있습니까? 답변하려면 답변 영역에서 적절한 옵션을 선택하십시오.

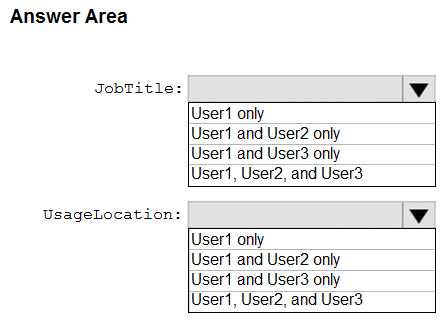

정답

해설

하이브리드 Azure AD 환경에서의 사용자 속성 관리

하이브리드 환경 규칙:

• 온-프레미스 동기화 사용자: 대부분의 속성은 온-프레미스 AD에서만 수정 가능

• 클라우드 전용 사용자: Azure AD에서 직접 수정 가능

JobTitle 속성:

• User1과 User3만 수정 가능

• 온-프레미스에서 동기화된 사용자는 온-프레미스 AD에서 수정해야 함

UsageLocation 속성:

• User1, User2, User3 모두 수정 가능

• UsageLocation은 라이선스 할당을 위해 Azure AD에서 직접 설정 가능한 예외 속성

권한 소유 (Authority Source):

• Windows Server Active Directory: 온-프레미스에서만 수정

• Azure Active Directory: 클라우드에서 수정 가능

참고: 하이브리드 환경에서는 속성의 권한 소유를 정확히 파악하는 것이 중요합니다.

하이브리드 환경 규칙:

• 온-프레미스 동기화 사용자: 대부분의 속성은 온-프레미스 AD에서만 수정 가능

• 클라우드 전용 사용자: Azure AD에서 직접 수정 가능

JobTitle 속성:

• User1과 User3만 수정 가능

• 온-프레미스에서 동기화된 사용자는 온-프레미스 AD에서 수정해야 함

UsageLocation 속성:

• User1, User2, User3 모두 수정 가능

• UsageLocation은 라이선스 할당을 위해 Azure AD에서 직접 설정 가능한 예외 속성

권한 소유 (Authority Source):

• Windows Server Active Directory: 온-프레미스에서만 수정

• Azure Active Directory: 클라우드에서 수정 가능

참고: 하이브리드 환경에서는 속성의 권한 소유를 정확히 파악하는 것이 중요합니다.

참조: Azure AD 사용자 프로필

문제 33

Network Security Groups

기초

회사에 Azure AD(Azure Active Directory) 구독이 있습니다.

5개의 VM(가상 머신)을 회사의 가상 네트워크 서브넷에 배포해야 합니다.

VM에는 각각 공용 IP 주소와 개인 IP 주소가 모두 있습니다. 이러한 모든 가상 머신에 대한 인바운드 및 아웃바운드 보안 규칙은 동일해야 합니다.

이 구성에 필요한 최소 보안 그룹 수는 다음 중 어느 것입니까?

5개의 VM(가상 머신)을 회사의 가상 네트워크 서브넷에 배포해야 합니다.

VM에는 각각 공용 IP 주소와 개인 IP 주소가 모두 있습니다. 이러한 모든 가상 머신에 대한 인바운드 및 아웃바운드 보안 규칙은 동일해야 합니다.

이 구성에 필요한 최소 보안 그룹 수는 다음 중 어느 것입니까?

A.

4

B.

3

C.

2

D.

1

정답: D

해설

네트워크 보안 그룹 최적화

NSG(Network Security Group)의 특징:

• 여러 VM에 동일한 NSG를 연결할 수 있습니다.

• 서브넷 수준 또는 NIC 수준에서 적용 가능합니다.

• 동일한 보안 규칙이 필요한 경우 하나의 NSG를 공유할 수 있습니다.

시나리오 분석:

• 5개 VM 모두 동일한 인바운드/아웃바운드 규칙 필요

• 모든 VM이 같은 서브넷에 위치

• 공용/개인 IP 모두 있음 (NSG 개수에 영향 없음)

최적 구성:

• 1개의 NSG를 생성

• 필요한 모든 보안 규칙을 포함

• 5개 VM의 네트워크 인터페이스에 모두 연결

대안:

• 서브넷 수준에 NSG를 적용하는 것도 가능

• 하지만 문제에서는 NIC 수준 적용을 가정

참고: NSG는 상태 저장 방화벽으로 작동하며, 리소스 공유를 통해 관리 효율성을 높일 수 있습니다.

NSG(Network Security Group)의 특징:

• 여러 VM에 동일한 NSG를 연결할 수 있습니다.

• 서브넷 수준 또는 NIC 수준에서 적용 가능합니다.

• 동일한 보안 규칙이 필요한 경우 하나의 NSG를 공유할 수 있습니다.

시나리오 분석:

• 5개 VM 모두 동일한 인바운드/아웃바운드 규칙 필요

• 모든 VM이 같은 서브넷에 위치

• 공용/개인 IP 모두 있음 (NSG 개수에 영향 없음)

최적 구성:

• 1개의 NSG를 생성

• 필요한 모든 보안 규칙을 포함

• 5개 VM의 네트워크 인터페이스에 모두 연결

대안:

• 서브넷 수준에 NSG를 적용하는 것도 가능

• 하지만 문제에서는 NIC 수준 적용을 가정

참고: NSG는 상태 저장 방화벽으로 작동하며, 리소스 공유를 통해 관리 효율성을 높일 수 있습니다.

문제 34

Traffic Analytics

중급

참고: 이 질문은 동일한 시나리오를 제시하는 일련의 질문 중 일부입니다.

Admin1이라는 Azure AD(Azure Active Directory) 사용자에게 Azure 구독에 대한 Traffic Analytics를 활성화하는 데 필요한 역할을 할당해야 합니다.

해결책: 구독 수준에서 Admin1에게 소유자 역할을 할당합니다.

이것이 목표를 달성합니까?

Admin1이라는 Azure AD(Azure Active Directory) 사용자에게 Azure 구독에 대한 Traffic Analytics를 활성화하는 데 필요한 역할을 할당해야 합니다.

해결책: 구독 수준에서 Admin1에게 소유자 역할을 할당합니다.

이것이 목표를 달성합니까?

A.

예

B.

아니요

정답: A

해설

Traffic Analytics 활성화를 위한 소유자 역할

Traffic Analytics 요구사항:

• Network Watcher 서비스 활성화

• Log Analytics 작업 영역 생성/관리

• NSG 플로우 로그 구성

• 다양한 네트워크 리소스에 대한 읽기/쓰기 권한

소유자 역할의 권한:

• 구독 내 모든 리소스에 대한 전체 액세스

• 모든 Azure 서비스 관리 가능

• Traffic Analytics 구성에 필요한 모든 권한 포함

Traffic Analytics 구성 단계:

1. Network Watcher 활성화

2. NSG 플로우 로그 활성화

3. Log Analytics 작업 영역 선택/생성

4. Traffic Analytics 구성

참고: 더 세분화된 권한으로는 Network Contributor + Log Analytics Contributor 조합도 가능하지만, 소유자 역할이 확실히 모든 요구사항을 충족합니다.

Traffic Analytics 요구사항:

• Network Watcher 서비스 활성화

• Log Analytics 작업 영역 생성/관리

• NSG 플로우 로그 구성

• 다양한 네트워크 리소스에 대한 읽기/쓰기 권한

소유자 역할의 권한:

• 구독 내 모든 리소스에 대한 전체 액세스

• 모든 Azure 서비스 관리 가능

• Traffic Analytics 구성에 필요한 모든 권한 포함

Traffic Analytics 구성 단계:

1. Network Watcher 활성화

2. NSG 플로우 로그 활성화

3. Log Analytics 작업 영역 선택/생성

4. Traffic Analytics 구성

참고: 더 세분화된 권한으로는 Network Contributor + Log Analytics Contributor 조합도 가능하지만, 소유자 역할이 확실히 모든 요구사항을 충족합니다.

문제 35

Traffic Analytics

중급

참고: 이 질문은 동일한 시나리오를 제시하는 일련의 질문 중 일부입니다.

Admin1이라는 Azure AD(Azure Active Directory) 사용자에게 Azure 구독에 대한 Traffic Analytics를 활성화하는 데 필요한 역할을 할당해야 합니다.

해결책: 구독 수준에서 Admin1에게 Reader 역할을 할당합니다.

이것이 목표를 달성합니까?

Admin1이라는 Azure AD(Azure Active Directory) 사용자에게 Azure 구독에 대한 Traffic Analytics를 활성화하는 데 필요한 역할을 할당해야 합니다.

해결책: 구독 수준에서 Admin1에게 Reader 역할을 할당합니다.

이것이 목표를 달성합니까?

A.

예

B.

아니요

정답: B

해설

Reader 역할로는 Traffic Analytics 활성화 불가

Reader 역할의 제한사항:

• 읽기 전용 권한만 제공

• 리소스 생성, 수정, 삭제 불가

• 구성 변경 불가

Traffic Analytics 활성화에 필요한 권한:

• Network Watcher 활성화: 쓰기 권한 필요

• NSG 플로우 로그 구성: 네트워크 리소스 수정 권한 필요

• Log Analytics 작업 영역 생성/구성: 쓰기 권한 필요

• 스토리지 계정 구성: 스토리지 관리 권한 필요

필요한 최소 역할:

• Network Contributor + Log Analytics Contributor

• 또는 Contributor (모든 리소스 관리)

• 또는 Owner (전체 액세스)

결론:

Reader 역할은 Traffic Analytics를 '보는' 것은 가능하지만 '활성화'하는 것은 불가능합니다.

Reader 역할의 제한사항:

• 읽기 전용 권한만 제공

• 리소스 생성, 수정, 삭제 불가

• 구성 변경 불가

Traffic Analytics 활성화에 필요한 권한:

• Network Watcher 활성화: 쓰기 권한 필요

• NSG 플로우 로그 구성: 네트워크 리소스 수정 권한 필요

• Log Analytics 작업 영역 생성/구성: 쓰기 권한 필요

• 스토리지 계정 구성: 스토리지 관리 권한 필요

필요한 최소 역할:

• Network Contributor + Log Analytics Contributor

• 또는 Contributor (모든 리소스 관리)

• 또는 Owner (전체 액세스)

결론:

Reader 역할은 Traffic Analytics를 '보는' 것은 가능하지만 '활성화'하는 것은 불가능합니다.

문제 36

Virtual Machine RBAC

기초

User1이라는 사용자가 포함된 Azure 구독이 있습니다.

User1이 가상 머신을 배포하고 가상 네트워크를 관리할 수 있도록 해야 합니다. 솔루션은 최소 권한 원칙을 사용해야 합니다.

User1에게 어떤 RBAC(역할 기반 액세스 제어) 역할을 할당해야 합니까?

User1이 가상 머신을 배포하고 가상 네트워크를 관리할 수 있도록 해야 합니다. 솔루션은 최소 권한 원칙을 사용해야 합니다.

User1에게 어떤 RBAC(역할 기반 액세스 제어) 역할을 할당해야 합니까?

A.

Owner

B.

Virtual Machine Contributor

C.

Contributor

D.

Virtual Machine Administrator Login

정답: C

해설

VM 배포와 네트워크 관리를 위한 역할

요구사항 분석:

• 가상 머신 배포: VM, 디스크, 네트워크 인터페이스 생성

• 가상 네트워크 관리: VNet, 서브넷, NSG 등 관리

각 역할의 권한 범위:

• Owner: 모든 권한 + 역할 할당 (과도한 권한)

• Contributor: 모든 리소스 관리 (역할 할당 제외)

• Virtual Machine Contributor: VM만 관리 (네트워크 관리 불가)

• Virtual Machine Administrator Login: 로그인 권한만

왜 Contributor가 정답인가:

• VM 배포에는 여러 리소스(VM, 디스크, NIC, 공용 IP 등) 생성이 필요

• 가상 네트워크 관리에는 네트워크 리소스 권한 필요

• Virtual Machine Contributor로는 네트워크 관리 불가

• Contributor는 필요한 모든 작업을 수행하면서도 역할 할당 권한은 없어 최소 권한 원칙 준수

참고: 더 세밀한 제어를 원한다면 Virtual Machine Contributor + Network Contributor 조합도 가능합니다.

요구사항 분석:

• 가상 머신 배포: VM, 디스크, 네트워크 인터페이스 생성

• 가상 네트워크 관리: VNet, 서브넷, NSG 등 관리

각 역할의 권한 범위:

• Owner: 모든 권한 + 역할 할당 (과도한 권한)

• Contributor: 모든 리소스 관리 (역할 할당 제외)

• Virtual Machine Contributor: VM만 관리 (네트워크 관리 불가)

• Virtual Machine Administrator Login: 로그인 권한만

왜 Contributor가 정답인가:

• VM 배포에는 여러 리소스(VM, 디스크, NIC, 공용 IP 등) 생성이 필요

• 가상 네트워크 관리에는 네트워크 리소스 권한 필요

• Virtual Machine Contributor로는 네트워크 관리 불가

• Contributor는 필요한 모든 작업을 수행하면서도 역할 할당 권한은 없어 최소 권한 원칙 준수

참고: 더 세밀한 제어를 원한다면 Virtual Machine Contributor + Network Contributor 조합도 가능합니다.

문제 37

Management Groups RBAC

고급

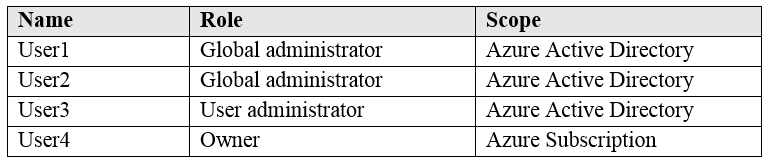

HOTSPOT -

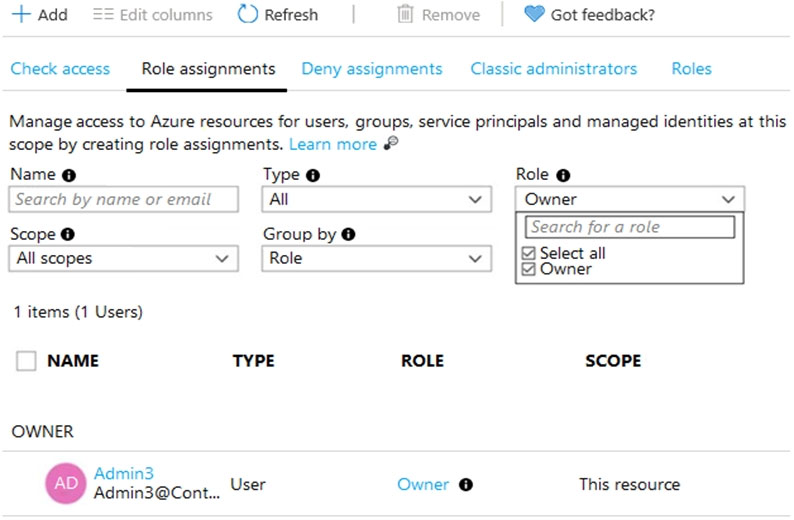

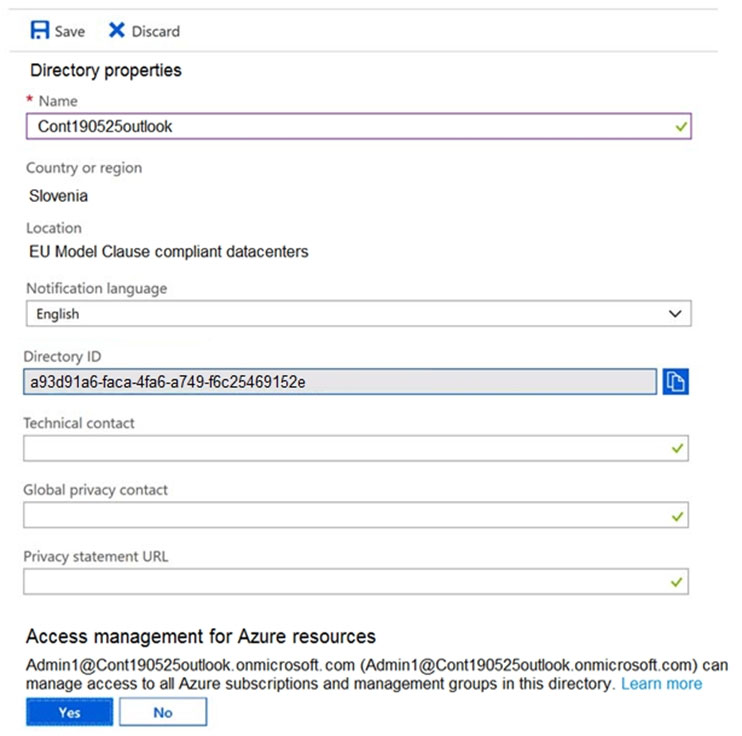

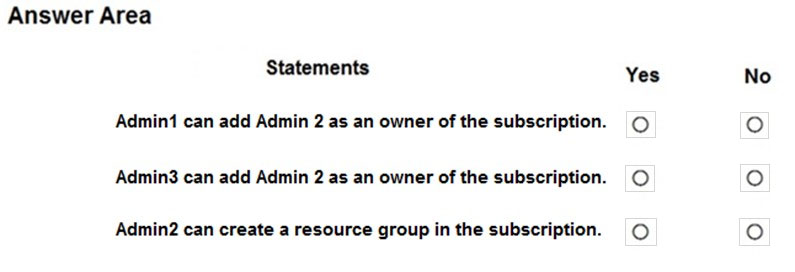

Admin1, Admin2, Admin3라는 세 명의 전역 관리자가 포함된 Azure AD(Azure Active Directory) 테넌트가 있습니다.

테넌트는 Azure 구독과 연결됩니다. 구독에 대한 액세스 제어는 액세스 제어 전시에 표시된 대로 구성됩니다.

Admin1으로 Azure Portal에 로그인하고 Tenant 전시에 표시된 대로 테넌트를 구성합니다.

다음 각 명령문에 대해 명령문이 참이면 예를 선택하고, 그렇지 않으면 아니요를 선택합니다.

Admin1, Admin2, Admin3라는 세 명의 전역 관리자가 포함된 Azure AD(Azure Active Directory) 테넌트가 있습니다.

테넌트는 Azure 구독과 연결됩니다. 구독에 대한 액세스 제어는 액세스 제어 전시에 표시된 대로 구성됩니다.

Admin1으로 Azure Portal에 로그인하고 Tenant 전시에 표시된 대로 테넌트를 구성합니다.

다음 각 명령문에 대해 명령문이 참이면 예를 선택하고, 그렇지 않으면 아니요를 선택합니다.

정답

해설

Azure AD 전역 관리자와 Azure 구독 액세스

핵심 개념:

• Azure AD 전역 관리자 ≠ Azure 구독 관리자

• 기본적으로 분리된 권한 체계

• "Azure 리소스에 대한 액세스 관리" 설정으로 연결 가능

시나리오 분석:

Admin1의 설정 변경 효과:

• "Azure 리소스에 대한 액세스 관리"를 활성화

• 이로 인해 전역 관리자가 모든 Azure 구독에 User Access Administrator 역할 획득

각 Admin의 권한 변화:

• Admin1: 설정 변경 권한 + 구독 액세스

• Admin2, Admin3: 전역 관리자이지만 구독 액세스는 설정에 따라 결정

참고: 이 설정은 매우 강력하므로 필요한 경우에만 임시로 활성화하는 것이 권장됩니다.

핵심 개념:

• Azure AD 전역 관리자 ≠ Azure 구독 관리자

• 기본적으로 분리된 권한 체계

• "Azure 리소스에 대한 액세스 관리" 설정으로 연결 가능

시나리오 분석:

Admin1의 설정 변경 효과:

• "Azure 리소스에 대한 액세스 관리"를 활성화

• 이로 인해 전역 관리자가 모든 Azure 구독에 User Access Administrator 역할 획득

각 Admin의 권한 변화:

• Admin1: 설정 변경 권한 + 구독 액세스

• Admin2, Admin3: 전역 관리자이지만 구독 액세스는 설정에 따라 결정

참고: 이 설정은 매우 강력하므로 필요한 경우에만 임시로 활성화하는 것이 권장됩니다.

문제 38

Managed Identity

중급

VM1이라는 가상 머신이 포함된 Subscription1이라는 Azure 구독이 있습니다. VM1은 RG1이라는 리소스 그룹에 있습니다.

VM1은 VM1의 ID를 사용하여 RG1의 리소스를 관리하는 서비스를 실행합니다.

VM1에서 실행되는 서비스가 VM1의 ID를 사용하여 RG1의 리소스를 관리할 수 있도록 해야 합니다.

먼저 무엇을 해야 합니까?

VM1은 VM1의 ID를 사용하여 RG1의 리소스를 관리하는 서비스를 실행합니다.

VM1에서 실행되는 서비스가 VM1의 ID를 사용하여 RG1의 리소스를 관리할 수 있도록 해야 합니다.

먼저 무엇을 해야 합니까?

A.

Azure Portal에서 VM1의 관리 ID 설정을 수정합니다.

B.

Azure Portal에서 RG1의 액세스 제어(IAM) 설정을 수정합니다.

C.

Azure Portal에서 VM1의 액세스 제어(IAM) 설정을 수정합니다.

D.

Azure Portal에서 RG1의 정책 설정을 수정합니다.

정답: A

해설

Azure 관리 ID 활성화

관리 ID (Managed Identity) 개념:

• Azure 리소스가 다른 Azure 서비스에 인증할 수 있게 해주는 기능

• 자격 증명을 코드에 저장할 필요 없음

• Azure AD에서 자동으로 관리되는 서비스 주체

구현 단계:

1단계: 관리 ID 활성화 (먼저 해야 할 일)

• VM1 → ID → 시스템 할당 관리 ID → "켜기"

• 이렇게 하면 Azure AD에 서비스 주체가 자동 생성됨

2단계: 역할 할당

• RG1 → 액세스 제어(IAM) → 역할 할당 추가

• VM1의 관리 ID에 적절한 역할 할당 (예: Contributor)

다른 선택지가 틀린 이유:

• B: 역할 할당은 관리 ID 활성화 이후 단계

• C: VM 자체에 역할을 할당하는 것이 아님

• D: 정책은 액세스 권한과 무관

참고: 관리 ID를 사용하면 키 회전, 비밀 관리 등의 부담이 크게 줄어듭니다.

관리 ID (Managed Identity) 개념:

• Azure 리소스가 다른 Azure 서비스에 인증할 수 있게 해주는 기능

• 자격 증명을 코드에 저장할 필요 없음

• Azure AD에서 자동으로 관리되는 서비스 주체

구현 단계:

1단계: 관리 ID 활성화 (먼저 해야 할 일)

• VM1 → ID → 시스템 할당 관리 ID → "켜기"

• 이렇게 하면 Azure AD에 서비스 주체가 자동 생성됨

2단계: 역할 할당

• RG1 → 액세스 제어(IAM) → 역할 할당 추가

• VM1의 관리 ID에 적절한 역할 할당 (예: Contributor)

다른 선택지가 틀린 이유:

• B: 역할 할당은 관리 ID 활성화 이후 단계

• C: VM 자체에 역할을 할당하는 것이 아님

• D: 정책은 액세스 권한과 무관

참고: 관리 ID를 사용하면 키 회전, 비밀 관리 등의 부담이 크게 줄어듭니다.

문제 39

Resource Locks

중급

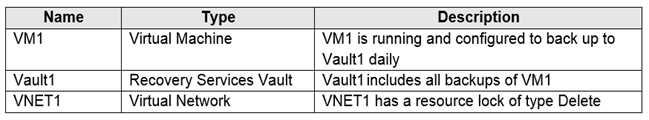

TestRG라는 리소스 그룹이 포함된 Azure 구독이 있습니다.

TestRG를 사용하여 Azure 배포의 유효성을 검사합니다.

TestRG에는 다음 리소스가 포함되어 있습니다.

TestRG를 삭제해야 합니다.

먼저 무엇을 해야 합니까?

TestRG를 사용하여 Azure 배포의 유효성을 검사합니다.

TestRG에는 다음 리소스가 포함되어 있습니다.

TestRG를 삭제해야 합니다.

먼저 무엇을 해야 합니까?

A.

VM1의 백업 구성을 수정하고 VNET1의 리소스 잠금 유형을 수정합니다.

B.

VNET1에서 리소스 잠금을 제거하고 Vault1의 모든 데이터를 삭제합니다.

C.

VM1을 끄고 VNET1에서 리소스 잠금을 제거합니다.

D.

VM1을 끄고 Vault1의 모든 데이터를 삭제합니다.

정답: B

해설

리소스 그룹 삭제를 방해하는 요소들

삭제를 방해하는 주요 요소:

1. 리소스 잠금 (Resource Lock)

• VNET1에 Delete 또는 ReadOnly 잠금이 설정되어 있음

• 잠금이 있으면 리소스 삭제가 불가능

• 먼저 잠금을 제거해야 함

2. Recovery Services Vault의 백업 데이터

• Vault1에 백업 데이터가 있으면 삭제 불가

• 모든 백업 항목과 백업 데이터를 먼저 삭제해야 함

• 소프트 삭제 기능이 활성화된 경우 완전 삭제 필요

올바른 순서:

1. VNET1의 리소스 잠금 제거

2. Vault1의 모든 백업 데이터 삭제

3. TestRG 리소스 그룹 삭제

다른 선택지가 틀린 이유:

• A: 백업 구성 수정만으로는 부족, 데이터 삭제 필요

• C: VM을 끄는 것은 삭제와 무관

• D: 리소스 잠금이 여전히 삭제를 방해함

참고: 리소스 잠금과 백업 종속성은 Azure에서 가장 흔한 삭제 방해 요소입니다.

삭제를 방해하는 주요 요소:

1. 리소스 잠금 (Resource Lock)

• VNET1에 Delete 또는 ReadOnly 잠금이 설정되어 있음

• 잠금이 있으면 리소스 삭제가 불가능

• 먼저 잠금을 제거해야 함

2. Recovery Services Vault의 백업 데이터

• Vault1에 백업 데이터가 있으면 삭제 불가

• 모든 백업 항목과 백업 데이터를 먼저 삭제해야 함

• 소프트 삭제 기능이 활성화된 경우 완전 삭제 필요

올바른 순서:

1. VNET1의 리소스 잠금 제거

2. Vault1의 모든 백업 데이터 삭제

3. TestRG 리소스 그룹 삭제

다른 선택지가 틀린 이유:

• A: 백업 구성 수정만으로는 부족, 데이터 삭제 필요

• C: VM을 끄는 것은 삭제와 무관

• D: 리소스 잠금이 여전히 삭제를 방해함

참고: 리소스 잠금과 백업 종속성은 Azure에서 가장 흔한 삭제 방해 요소입니다.

문제 40

DNS Delegation

중급

adatum.com이라는 Azure DNS 영역이 있습니다.

research.adatum.com이라는 하위 도메인을 Azure의 다른 DNS 서버에 위임해야 합니다.

무엇을 해야 합니까?

research.adatum.com이라는 하위 도메인을 Azure의 다른 DNS 서버에 위임해야 합니다.

무엇을 해야 합니까?

A.

adatum.com 영역에서 research라는 NS 레코드를 만듭니다.

B.

adatum.com 영역에서 research라는 PTR 레코드를 만듭니다.

C.

adatum.com의 SOA 레코드를 수정합니다.

D.

adatum.com 영역에서 *.research라는 A 레코드를 만듭니다.

정답: A

해설

DNS 하위 도메인 위임

DNS 위임의 개념:

• 상위 도메인에서 하위 도메인의 DNS 관리 권한을 다른 DNS 서버로 위임

• NS(Name Server) 레코드를 사용하여 구현

구현 방법:

1. 하위 도메인용 새 DNS 영역 생성

• research.adatum.com DNS 영역을 새로 생성

• 이 영역이 다른 DNS 서버에서 호스팅됨

2. 상위 영역에 NS 레코드 추가

• adatum.com 영역에 "research" NS 레코드 생성

• 값: research.adatum.com 영역을 호스팅하는 DNS 서버 이름들

NS 레코드 예시:

```

research IN NS ns1-research.azure-dns.com

research IN NS ns2-research.azure-dns.com

```

다른 레코드 유형이 틀린 이유:

• PTR: 역방향 DNS 조회용

• SOA: 영역 권한 정보 (위임과 무관)

• A: IP 주소 매핑 (위임과 무관)

참고: DNS 위임은 대규모 조직에서 DNS 관리를 분산화하는 일반적인 방법입니다.

DNS 위임의 개념:

• 상위 도메인에서 하위 도메인의 DNS 관리 권한을 다른 DNS 서버로 위임

• NS(Name Server) 레코드를 사용하여 구현

구현 방법:

1. 하위 도메인용 새 DNS 영역 생성

• research.adatum.com DNS 영역을 새로 생성

• 이 영역이 다른 DNS 서버에서 호스팅됨

2. 상위 영역에 NS 레코드 추가

• adatum.com 영역에 "research" NS 레코드 생성

• 값: research.adatum.com 영역을 호스팅하는 DNS 서버 이름들

NS 레코드 예시:

```

research IN NS ns1-research.azure-dns.com

research IN NS ns2-research.azure-dns.com

```

다른 레코드 유형이 틀린 이유:

• PTR: 역방향 DNS 조회용

• SOA: 영역 권한 정보 (위임과 무관)

• A: IP 주소 매핑 (위임과 무관)

참고: DNS 위임은 대규모 조직에서 DNS 관리를 분산화하는 일반적인 방법입니다.

문제 41

Custom Domain

중급

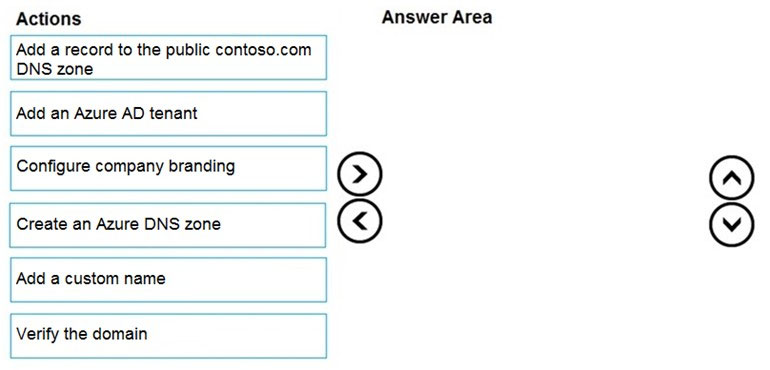

DRAG DROP -

contoso.onmicrosoft.com 도메인 이름이 있는 Azure AD(Azure Active Directory) 테넌트가 있습니다.

타사 등록 기관에 등록된 contoso.com 도메인 이름이 있습니다.

@contoso.com 접미사가 포함된 이름을 가진 Azure AD 사용자를 만들 수 있도록 해야 합니다.

어떤 세 가지 작업을 순서대로 수행해야 합니까? 답변하려면 작업 목록에서 적절한 작업을 답변 영역으로 이동하고 올바른 순서로 정렬하십시오.

contoso.onmicrosoft.com 도메인 이름이 있는 Azure AD(Azure Active Directory) 테넌트가 있습니다.

타사 등록 기관에 등록된 contoso.com 도메인 이름이 있습니다.

@contoso.com 접미사가 포함된 이름을 가진 Azure AD 사용자를 만들 수 있도록 해야 합니다.

어떤 세 가지 작업을 순서대로 수행해야 합니까? 답변하려면 작업 목록에서 적절한 작업을 답변 영역으로 이동하고 올바른 순서로 정렬하십시오.

정답

해설

Azure AD 사용자 지정 도메인 추가 프로세스

1단계: 디렉터리에 사용자 지정 도메인 이름 추가

• Azure AD → 사용자 지정 도메인 이름 → 사용자 지정 도메인 추가

• contoso.com 입력

• Azure에서 확인용 DNS 레코드 정보 제공

2단계: 도메인 이름 등록 기관에서 도메인 이름에 대한 DNS 항목 추가

• 등록 기관의 DNS 관리 콘솔에 접속

• Azure에서 제공한 TXT 또는 MX 레코드 추가

• DNS 전파 대기 (보통 15분~24시간)

3단계: Azure AD에서 사용자 지정 도메인 이름 확인

• Azure AD로 돌아가서 "확인" 버튼 클릭

• Azure가 DNS 레코드를 확인하여 도메인 소유권 검증

• 확인 완료 후 @contoso.com 사용자 생성 가능

중요 사항:

• 도메인 확인 없이는 사용자 지정 도메인 사용 불가

• 확인 후에는 기본 도메인으로 설정 가능

• 여러 도메인 추가 가능

참고: 확인 과정은 도메인 소유권을 증명하는 보안 조치입니다.

1단계: 디렉터리에 사용자 지정 도메인 이름 추가

• Azure AD → 사용자 지정 도메인 이름 → 사용자 지정 도메인 추가

• contoso.com 입력

• Azure에서 확인용 DNS 레코드 정보 제공

2단계: 도메인 이름 등록 기관에서 도메인 이름에 대한 DNS 항목 추가

• 등록 기관의 DNS 관리 콘솔에 접속

• Azure에서 제공한 TXT 또는 MX 레코드 추가

• DNS 전파 대기 (보통 15분~24시간)

3단계: Azure AD에서 사용자 지정 도메인 이름 확인

• Azure AD로 돌아가서 "확인" 버튼 클릭

• Azure가 DNS 레코드를 확인하여 도메인 소유권 검증

• 확인 완료 후 @contoso.com 사용자 생성 가능

중요 사항:

• 도메인 확인 없이는 사용자 지정 도메인 사용 불가

• 확인 후에는 기본 도메인으로 설정 가능

• 여러 도메인 추가 가능

참고: 확인 과정은 도메인 소유권을 증명하는 보안 조치입니다.

참조: DNS 사용자 지정 도메인

문제 42

Log Analytics KQL

기초

Workspace1이라는 Azure Log Analytics 작업 영역이 포함된 Subscription1이라는 Azure 구독이 있습니다.

Event라는 테이블에서 오류 이벤트를 봐야 합니다.

Workspace1에서 어떤 쿼리를 실행해야 합니까?

Event라는 테이블에서 오류 이벤트를 봐야 합니다.

Workspace1에서 어떤 쿼리를 실행해야 합니까?

A.

Get-Event Event | where {$_.EventType == "error"}

B.

Event | search "error"

C.

select * from Event where EventType == "error"

D.

search in (Event) * | where EventType —eq "error"

정답: B

해설

KQL(Kusto Query Language) 기본 문법

올바른 쿼리: Event | search "error"

• KQL의 파이프라인 구조를 사용

• Event 테이블에서 "error" 텍스트 검색

• 모든 컬럼에서 대소문자 구분 없이 검색

KQL 기본 연산자:

• | (파이프): 연산자 체이닝

• search: 텍스트 검색

• where: 조건 필터링

• project: 컬럼 선택

다른 선택지가 틀린 이유:

• A: PowerShell 문법 (KQL 아님)

• C: SQL 문법 (KQL 아님)

• D: 잘못된 연산자 (-eq는 PowerShell 구문)

대안 쿼리:

•

•

참고: Log Analytics는 Azure Monitor의 핵심 구성 요소로 KQL을 쿼리 언어로 사용합니다.

올바른 쿼리: Event | search "error"

• KQL의 파이프라인 구조를 사용

• Event 테이블에서 "error" 텍스트 검색

• 모든 컬럼에서 대소문자 구분 없이 검색

KQL 기본 연산자:

• | (파이프): 연산자 체이닝

• search: 텍스트 검색

• where: 조건 필터링

• project: 컬럼 선택

다른 선택지가 틀린 이유:

• A: PowerShell 문법 (KQL 아님)

• C: SQL 문법 (KQL 아님)

• D: 잘못된 연산자 (-eq는 PowerShell 구문)

대안 쿼리:

•

Event | where * contains "error"•

Event | where EventType == "Error" (정확한 컬럼명 알 경우)참고: Log Analytics는 Azure Monitor의 핵심 구성 요소로 KQL을 쿼리 언어로 사용합니다.

문제 43

Azure DNS

기초

등록된 DNS 도메인 contoso.com이 있습니다.

contoso.com이라는 공용 Azure DNS 영역을 만듭니다.

contoso.com 영역에서 생성된 레코드를 인터넷에서 확인할 수 있도록 해야 합니다.

무엇을 해야 합니까?

contoso.com이라는 공용 Azure DNS 영역을 만듭니다.

contoso.com 영역에서 생성된 레코드를 인터넷에서 확인할 수 있도록 해야 합니다.

무엇을 해야 합니까?

A.

contoso.com에서 NS 레코드를 만듭니다.

B.

DNS 도메인 등록 기관에서 SOA 레코드를 수정합니다.

C.

contoso.com에서 SOA 레코드를 만듭니다.

D.

DNS 도메인 등록 기관에서 NS 레코드를 수정합니다.

정답: D

해설

Azure DNS로 도메인 위임

DNS 위임 프로세스:

1. Azure에서 contoso.com DNS 영역 생성

2. Azure DNS 네임서버 정보 확인

3. 도메인 등록 기관에서 NS 레코드 업데이트

핵심 단계: 등록 기관에서 NS 레코드 수정

• 도메인 등록 기관 (예: GoDaddy, Namecheap) 관리 콘솔 접속

• 네임서버 설정을 Azure DNS 네임서버로 변경

• 예: ns1-01.azure-dns.com, ns2-01.azure-dns.net 등

Azure DNS 네임서버 확인 방법:

• Azure Portal → DNS 영역 → contoso.com → 네임서버 탭

• 4개의 Azure DNS 네임서버 주소 확인

다른 선택지가 틀린 이유:

• A: Azure DNS 영역에서 NS 레코드 생성은 하위 도메인 위임용

• B, C: SOA 레코드는 영역 정보이지 위임과 무관

DNS 전파 시간:

NS 레코드 변경 후 전 세계적으로 전파되는데 최대 48시간 소요될 수 있습니다.

참고: DNS 위임은 도메인의 DNS 관리 권한을 Azure로 이전하는 과정입니다.

DNS 위임 프로세스:

1. Azure에서 contoso.com DNS 영역 생성

2. Azure DNS 네임서버 정보 확인

3. 도메인 등록 기관에서 NS 레코드 업데이트

핵심 단계: 등록 기관에서 NS 레코드 수정

• 도메인 등록 기관 (예: GoDaddy, Namecheap) 관리 콘솔 접속

• 네임서버 설정을 Azure DNS 네임서버로 변경

• 예: ns1-01.azure-dns.com, ns2-01.azure-dns.net 등

Azure DNS 네임서버 확인 방법:

• Azure Portal → DNS 영역 → contoso.com → 네임서버 탭

• 4개의 Azure DNS 네임서버 주소 확인

다른 선택지가 틀린 이유:

• A: Azure DNS 영역에서 NS 레코드 생성은 하위 도메인 위임용

• B, C: SOA 레코드는 영역 정보이지 위임과 무관

DNS 전파 시간:

NS 레코드 변경 후 전 세계적으로 전파되는데 최대 48시간 소요될 수 있습니다.

참고: DNS 위임은 도메인의 DNS 관리 권한을 Azure로 이전하는 과정입니다.

문제 44

Storage File Shares

고급

HOTSPOT -

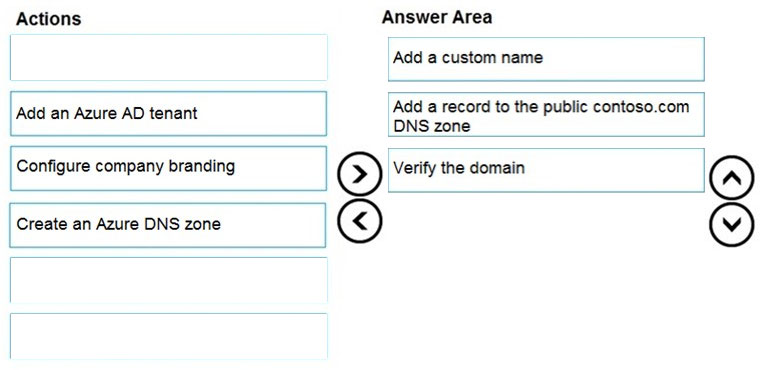

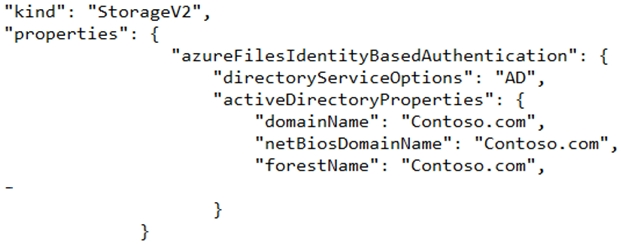

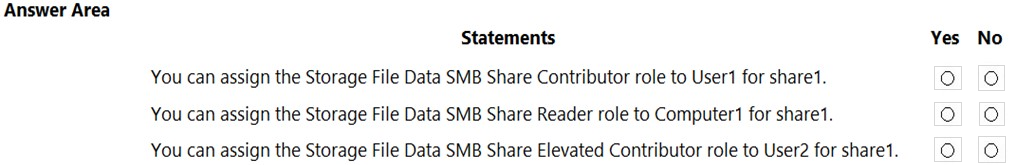

storage1이라는 스토리지 계정이 포함된 Azure 구독이 있습니다. 구독은 온-프레미스 Active Directory 도메인과 동기화하는 contoso.com이라는 Azure AD 테넌트에 연결됩니다.

도메인에는 다음 테이블에 표시된 보안 주체가 포함되어 있습니다.

Azure AD에서 User2라는 사용자를 만듭니다.

storage1 계정에는 share1이라는 파일 공유가 포함되어 있고 다음 구성이 있습니다.

다음 각 명령문에 대해 명령문이 참이면 예를 선택하고, 그렇지 않으면 아니요를 선택합니다.

storage1이라는 스토리지 계정이 포함된 Azure 구독이 있습니다. 구독은 온-프레미스 Active Directory 도메인과 동기화하는 contoso.com이라는 Azure AD 테넌트에 연결됩니다.

도메인에는 다음 테이블에 표시된 보안 주체가 포함되어 있습니다.

Azure AD에서 User2라는 사용자를 만듭니다.

storage1 계정에는 share1이라는 파일 공유가 포함되어 있고 다음 구성이 있습니다.

다음 각 명령문에 대해 명령문이 참이면 예를 선택하고, 그렇지 않으면 아니요를 선택합니다.

정답

해설

Azure Files AD DS 인증 시나리오

Azure Files 인증 방식:

• Storage Account Key: 전체 관리자 액세스

• Azure AD DS: Azure AD 사용자로 인증

• 온-프레미스 AD DS: 온-프레미스 AD 사용자로 인증

시나리오 분석:

1. User1 (온-프레미스 동기화):

• AD DS 인증 활성화 시 온-프레미스 자격 증명으로 액세스 가능

• RBAC 역할 할당으로 권한 제어

2. User2 (클라우드 전용):

• AD DS 인증에서는 온-프레미스 사용자만 지원

• 클라우드 전용 사용자는 Azure AD DS 또는 Storage Key 필요

3. Computer1 (도메인 가입):

• 도메인 가입 컴퓨터는 컴퓨터 계정으로 인증 가능

참고: Azure Files는 여러 인증 방식을 지원하지만 각각 지원되는 ID 유형이 다릅니다.

Azure Files 인증 방식:

• Storage Account Key: 전체 관리자 액세스

• Azure AD DS: Azure AD 사용자로 인증

• 온-프레미스 AD DS: 온-프레미스 AD 사용자로 인증

시나리오 분석:

1. User1 (온-프레미스 동기화):

• AD DS 인증 활성화 시 온-프레미스 자격 증명으로 액세스 가능

• RBAC 역할 할당으로 권한 제어

2. User2 (클라우드 전용):

• AD DS 인증에서는 온-프레미스 사용자만 지원

• 클라우드 전용 사용자는 Azure AD DS 또는 Storage Key 필요

3. Computer1 (도메인 가입):

• 도메인 가입 컴퓨터는 컴퓨터 계정으로 인증 가능

참고: Azure Files는 여러 인증 방식을 지원하지만 각각 지원되는 ID 유형이 다릅니다.

문제 45

Virtual Network RBAC

중급

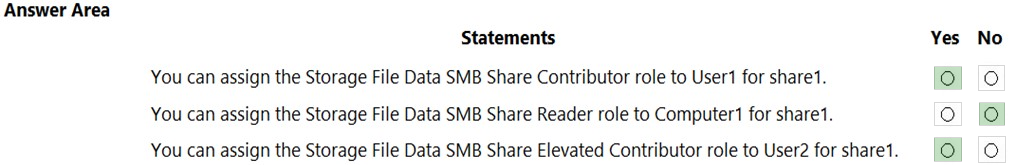

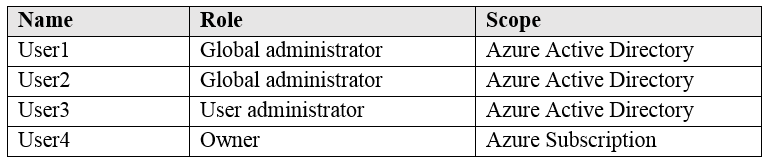

HOTSPOT -

VNet1이라는 가상 네트워크가 포함된 Subscription1이라는 Azure 구독이 있습니다.

다음 테이블의 사용자를 추가합니다.

각 구성을 수행할 수 있는 사용자는 누구입니까? 답변하려면 답변 영역에서 적절한 옵션을 선택하십시오.

VNet1이라는 가상 네트워크가 포함된 Subscription1이라는 Azure 구독이 있습니다.

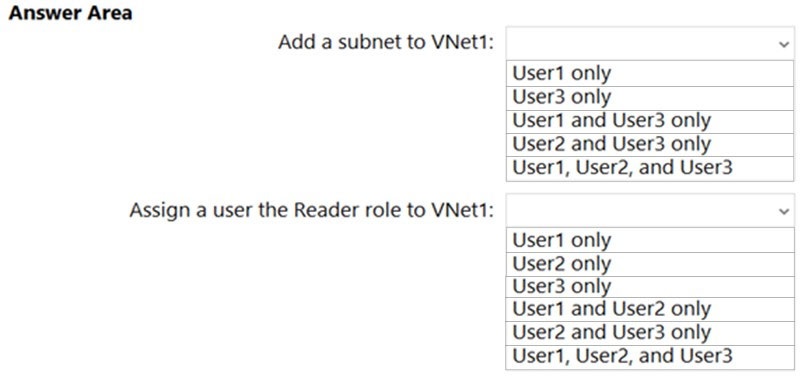

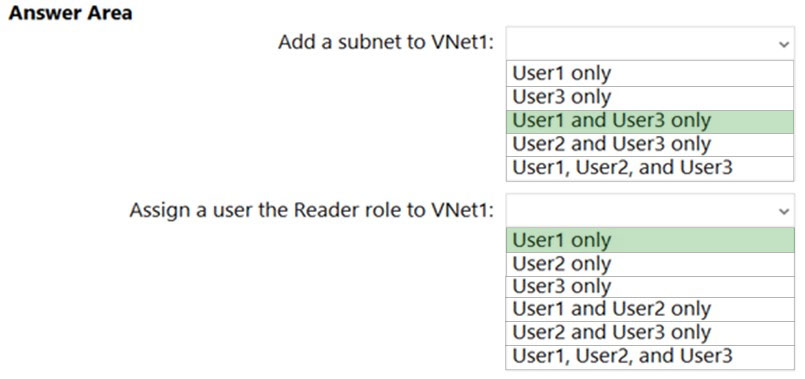

다음 테이블의 사용자를 추가합니다.

각 구성을 수행할 수 있는 사용자는 누구입니까? 답변하려면 답변 영역에서 적절한 옵션을 선택하십시오.

정답

해설

가상 네트워크 관리 권한 분석

역할별 권한:

• Owner: 모든 작업 + 액세스 관리

• Network Contributor: 네트워크 리소스 전체 관리

• Security Admin: 보안 정책 및 네트워크 보안 그룹 관리

Box 1: 서브넷 생성

• User1 (Owner)과 User3 (Network Contributor)만 가능

• 서브넷 생성은 네트워크 리소스 수정 권한 필요

• Security Admin은 보안 정책만 관리 가능

Box 2: 네트워크 보안 그룹 생성

• User1 (Owner)만 가능

• NSG 생성은 리소스 생성 권한이 필요

• Security Admin은 기존 보안 그룹 관리만 가능

참고:

• Network Contributor는 네트워크 관리 권한이 있지만 보안 그룹 생성에는 추가 권한이 필요할 수 있습니다.

• Owner 역할이 가장 포괄적인 권한을 제공합니다.

역할별 권한:

• Owner: 모든 작업 + 액세스 관리

• Network Contributor: 네트워크 리소스 전체 관리

• Security Admin: 보안 정책 및 네트워크 보안 그룹 관리

Box 1: 서브넷 생성

• User1 (Owner)과 User3 (Network Contributor)만 가능

• 서브넷 생성은 네트워크 리소스 수정 권한 필요

• Security Admin은 보안 정책만 관리 가능

Box 2: 네트워크 보안 그룹 생성

• User1 (Owner)만 가능

• NSG 생성은 리소스 생성 권한이 필요

• Security Admin은 기존 보안 그룹 관리만 가능

참고:

• Network Contributor는 네트워크 관리 권한이 있지만 보안 그룹 생성에는 추가 권한이 필요할 수 있습니다.

• Owner 역할이 가장 포괄적인 권한을 제공합니다.

문제 46

Resource Locks & Tags

중급

HOTSPOT -

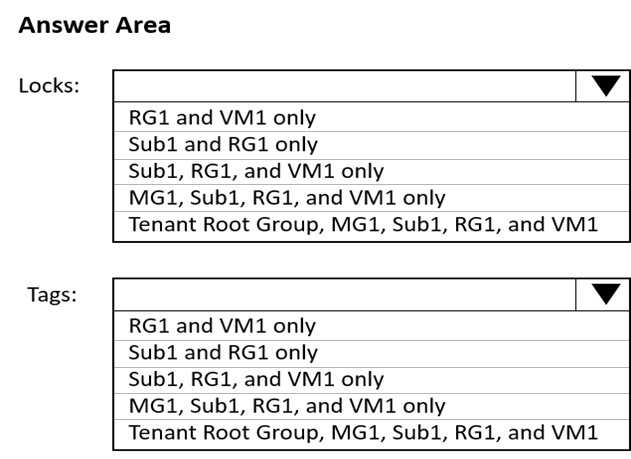

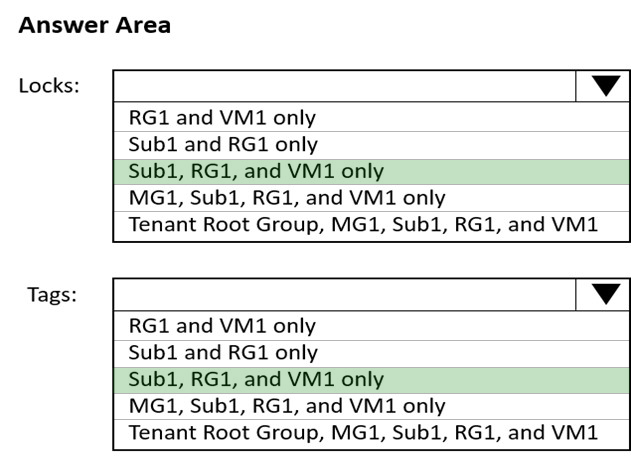

다음 전시에 표시된 Azure 리소스가 있습니다.

리소스 사용량을 추적하고 리소스 삭제를 방지할 계획입니다.

잠금과 태그를 적용할 수 있는 리소스는 무엇입니까? 답변하려면 답변 영역에서 적절한 옵션을 선택하십시오.

다음 전시에 표시된 Azure 리소스가 있습니다.

리소스 사용량을 추적하고 리소스 삭제를 방지할 계획입니다.

잠금과 태그를 적용할 수 있는 리소스는 무엇입니까? 답변하려면 답변 영역에서 적절한 옵션을 선택하십시오.

정답

해설

Azure 리소스 잠금 및 태그 적용 범위

잠금(Locks) 적용 가능한 범위:

• 구독 수준: Sub1

• 리소스 그룹 수준: RG1

• 개별 리소스 수준: VM1

태그(Tags) 적용 가능한 범위:

• 구독 수준: Sub1

• 리소스 그룹 수준: RG1

• 개별 리소스 수준: VM1

Box 1: 잠금 적용 가능 - Sub1, RG1, VM1만

• 관리 그룹, 가용성 집합, 네트워크 인터페이스는 직접 잠금 지원 안함

• 잠금은 상위 수준에서 하위 수준으로 상속됨

Box 2: 태그 적용 가능 - Sub1, RG1, VM1만

• 태그는 Azure Resource Manager 리소스에만 적용

• 일부 리소스 유형은 태그를 지원하지 않음

상속 관계:

• 구독 수준 잠금 → 모든 하위 리소스에 영향

• 리소스 그룹 태그 → 자동 상속 안됨 (정책으로 강제 가능)

잠금(Locks) 적용 가능한 범위:

• 구독 수준: Sub1

• 리소스 그룹 수준: RG1

• 개별 리소스 수준: VM1

태그(Tags) 적용 가능한 범위:

• 구독 수준: Sub1

• 리소스 그룹 수준: RG1

• 개별 리소스 수준: VM1

Box 1: 잠금 적용 가능 - Sub1, RG1, VM1만

• 관리 그룹, 가용성 집합, 네트워크 인터페이스는 직접 잠금 지원 안함

• 잠금은 상위 수준에서 하위 수준으로 상속됨

Box 2: 태그 적용 가능 - Sub1, RG1, VM1만

• 태그는 Azure Resource Manager 리소스에만 적용

• 일부 리소스 유형은 태그를 지원하지 않음

상속 관계:

• 구독 수준 잠금 → 모든 하위 리소스에 영향

• 리소스 그룹 태그 → 자동 상속 안됨 (정책으로 강제 가능)

문제 47

Bulk User Operations

기초

Azure AD 테넌트가 있습니다.

Azure AD 관리 센터에서 대량 삭제를 사용하여 여러 사용자를 삭제할 계획입니다.

대량 삭제를 위한 파일을 만들고 업로드해야 합니다.

파일에 어떤 사용자 특성을 포함해야 합니까?

Azure AD 관리 센터에서 대량 삭제를 사용하여 여러 사용자를 삭제할 계획입니다.

대량 삭제를 위한 파일을 만들고 업로드해야 합니다.

파일에 어떤 사용자 특성을 포함해야 합니까?

A.

각 사용자의 사용자 주체 이름과 사용 위치만

B.

각 사용자의 사용자 주체 이름만

C.

각 사용자의 표시 이름만

D.

각 사용자의 표시 이름과 사용 위치만

E.

각 사용자의 표시 이름과 사용자 주체 이름만

정답: B

해설

Azure AD 대량 사용자 삭제

대량 삭제에 필요한 정보:

• 사용자 주체 이름(UPN)만 필요

• UPN은 Azure AD에서 사용자를 고유하게 식별하는 주요 식별자

• 예: user@contoso.com

CSV 파일 형식:

```

User principal name [userPrincipalName] Required

user1@contoso.com

user2@contoso.com

user3@contoso.com

```

다른 속성이 불필요한 이유:

• 표시 이름: 사용자 식별에 고유하지 않음

• 사용 위치: 삭제 작업과 무관

• 기타 속성: 삭제 시 필요하지 않음

대량 작업 프로세스:

1. Azure AD → 사용자 → 대량 작업 → 대량 삭제

2. CSV 템플릿 다운로드

3. UPN 목록으로 파일 작성

4. 파일 업로드 및 실행

참고: 대량 작업은 최대 40,000개 사용자까지 한 번에 처리할 수 있습니다.

대량 삭제에 필요한 정보:

• 사용자 주체 이름(UPN)만 필요

• UPN은 Azure AD에서 사용자를 고유하게 식별하는 주요 식별자

• 예: user@contoso.com

CSV 파일 형식:

```

User principal name [userPrincipalName] Required

user1@contoso.com

user2@contoso.com

user3@contoso.com

```

다른 속성이 불필요한 이유:

• 표시 이름: 사용자 식별에 고유하지 않음

• 사용 위치: 삭제 작업과 무관

• 기타 속성: 삭제 시 필요하지 않음

대량 작업 프로세스:

1. Azure AD → 사용자 → 대량 작업 → 대량 삭제

2. CSV 템플릿 다운로드

3. UPN 목록으로 파일 작성

4. 파일 업로드 및 실행

참고: 대량 작업은 최대 40,000개 사용자까지 한 번에 처리할 수 있습니다.

문제 48

Azure Policy Tags

고급

HOTSPOT -

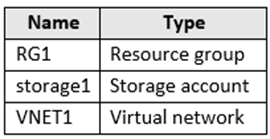

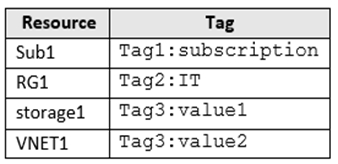

Sub1이라는 Azure 구독이 있으며, 다음 테이블에 표시된 Azure 리소스가 포함되어 있습니다.

다음 설정을 사용하여 Azure 정책을 할당합니다:

• 범위: Sub1

• 제외: Sub1/RG1/VNET1

• 정책 정의: 리소스에 태그 및 해당 값 추가

• 정책 적용: 사용

• 태그 이름: Tag4

• 태그 값: value4

다음 테이블에 표시된 대로 리소스에 태그를 할당합니다.

다음 각 명령문에 대해 명령문이 참이면 예를 선택하고, 그렇지 않으면 아니요를 선택합니다.

Sub1이라는 Azure 구독이 있으며, 다음 테이블에 표시된 Azure 리소스가 포함되어 있습니다.

다음 설정을 사용하여 Azure 정책을 할당합니다:

• 범위: Sub1

• 제외: Sub1/RG1/VNET1

• 정책 정의: 리소스에 태그 및 해당 값 추가

• 정책 적용: 사용

• 태그 이름: Tag4

• 태그 값: value4

다음 테이블에 표시된 대로 리소스에 태그를 할당합니다.

다음 각 명령문에 대해 명령문이 참이면 예를 선택하고, 그렇지 않으면 아니요를 선택합니다.

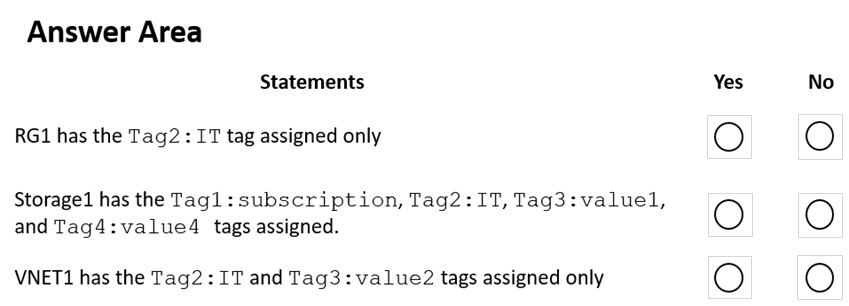

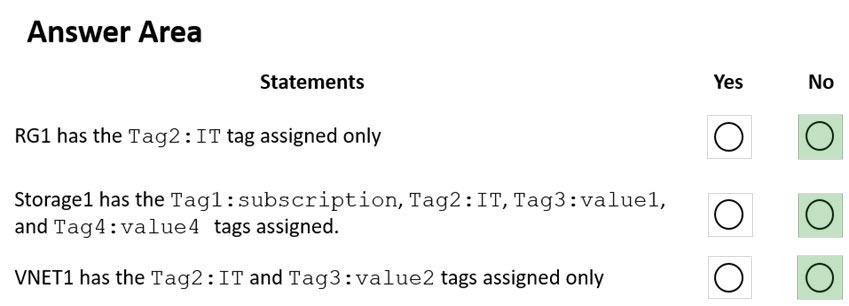

정답

해설

Azure Policy 태그 추가 정책 분석

정책 구성:

• 효과: Append (태그가 없는 경우 자동 추가)

• 범위: Sub1 (구독 전체)

• 제외: VNET1만 제외

• 추가할 태그: Tag4:value4

각 리소스별 분석:

Box 1: RG1에 Tag4가 추가되는가? - No

• RG1은 정책 범위에 포함되지만 이미 다른 태그들이 있음

• Append 정책은 해당 태그가 없을 때만 추가

Box 2: Storage1에 Tag4가 추가되는가? - No

• 태그는 리소스 그룹에서 자동 상속되지 않음

• Storage1에 기존 Tag3이 있음

• 정책에 의해 Tag4가 추가됨

Box 3: VNET1이 Tag2를 가지는가? - No

• VNET1은 정책에서 제외됨

• 리소스 그룹 태그는 자동 상속되지 않음

• VNET1은 Tag3:value2만 가짐

중요 개념:

• Azure Policy의 Append 효과는 새 리소스나 업데이트 시에만 작동

• 태그 상속은 자동으로 이루어지지 않음

정책 구성:

• 효과: Append (태그가 없는 경우 자동 추가)

• 범위: Sub1 (구독 전체)

• 제외: VNET1만 제외

• 추가할 태그: Tag4:value4

각 리소스별 분석:

Box 1: RG1에 Tag4가 추가되는가? - No

• RG1은 정책 범위에 포함되지만 이미 다른 태그들이 있음

• Append 정책은 해당 태그가 없을 때만 추가

Box 2: Storage1에 Tag4가 추가되는가? - No

• 태그는 리소스 그룹에서 자동 상속되지 않음

• Storage1에 기존 Tag3이 있음

• 정책에 의해 Tag4가 추가됨

Box 3: VNET1이 Tag2를 가지는가? - No

• VNET1은 정책에서 제외됨

• 리소스 그룹 태그는 자동 상속되지 않음

• VNET1은 Tag3:value2만 가짐

중요 개념:

• Azure Policy의 Append 효과는 새 리소스나 업데이트 시에만 작동

• 태그 상속은 자동으로 이루어지지 않음

참조: Azure 리소스 태그 관리

문제 49

Traffic Analytics

중급

참고: 이 질문은 동일한 시나리오를 제시하는 일련의 질문 중 일부입니다.

Admin1이라는 Azure AD(Azure Active Directory) 사용자에게 Azure 구독에 대한 Traffic Analytics를 활성화하는 데 필요한 역할을 할당해야 합니다.

해결책: 구독 수준에서 Admin1에게 Traffic Manager Contributor 역할을 할당합니다.

이것이 목표를 달성합니까?

Admin1이라는 Azure AD(Azure Active Directory) 사용자에게 Azure 구독에 대한 Traffic Analytics를 활성화하는 데 필요한 역할을 할당해야 합니다.

해결책: 구독 수준에서 Admin1에게 Traffic Manager Contributor 역할을 할당합니다.

이것이 목표를 달성합니까?

A.

예

B.

아니요

정답: B

해설

Traffic Manager Contributor vs Traffic Analytics

Traffic Manager Contributor 역할의 권한:

• Traffic Manager 프로필 관리

• DNS 기반 로드 밸런싱 서비스 관리

• Traffic Manager와 관련된 작업만 수행 가능

Traffic Analytics 요구사항:

• Network Watcher: 네트워크 모니터링 서비스

• NSG Flow Logs: 네트워크 보안 그룹 플로우 로그

• Log Analytics: 로그 분석 작업 영역

• Storage Account: 플로우 로그 저장

Traffic Analytics 활성화에 필요한 역할:

• Network Contributor: 네트워크 리소스 관리

• Log Analytics Contributor: 작업 영역 관리

• 또는 Contributor/Owner: 전체 리소스 관리

결론:

Traffic Manager Contributor는 Traffic Manager 서비스만 관리할 수 있으므로 Traffic Analytics 활성화에는 부족합니다.

참고: 서비스 이름이 비슷해도 완전히 다른 Azure 서비스입니다.

Traffic Manager Contributor 역할의 권한:

• Traffic Manager 프로필 관리

• DNS 기반 로드 밸런싱 서비스 관리

• Traffic Manager와 관련된 작업만 수행 가능

Traffic Analytics 요구사항:

• Network Watcher: 네트워크 모니터링 서비스

• NSG Flow Logs: 네트워크 보안 그룹 플로우 로그

• Log Analytics: 로그 분석 작업 영역

• Storage Account: 플로우 로그 저장

Traffic Analytics 활성화에 필요한 역할:

• Network Contributor: 네트워크 리소스 관리

• Log Analytics Contributor: 작업 영역 관리

• 또는 Contributor/Owner: 전체 리소스 관리

결론:

Traffic Manager Contributor는 Traffic Manager 서비스만 관리할 수 있으므로 Traffic Analytics 활성화에는 부족합니다.

참고: 서비스 이름이 비슷해도 완전히 다른 Azure 서비스입니다.

문제 50

Administrative Units

고급

3개의 사무소와 Azure AD 테넌트가 포함된 Azure 구독이 있습니다.

각 사무소의 로컬 관리자에게 사용자 관리 권한을 부여해야 합니다.

무엇을 사용해야 합니까?

각 사무소의 로컬 관리자에게 사용자 관리 권한을 부여해야 합니다.

무엇을 사용해야 합니까?

A.

Azure AD 역할

B.

관리 단위

C.

Azure AD 권한 관리의 액세스 패키지

D.

Azure 역할

정답: B

해설

관리 단위(Administrative Units)를 통한 위임된 관리

관리 단위의 개념:

• Azure AD 사용자와 그룹을 논리적으로 분할하는 컨테이너

• 특정 사용자 집합에 대해서만 관리 권한을 위임

• 조직의 구조에 따라 권한을 분산화

시나리오 적용:

1. 3개 관리 단위 생성: 각 사무소별로

2. 사용자 할당: 각 사무소 직원을 해당 관리 단위에 추가

3. 역할 할당: 각 로컬 관리자에게 해당 관리 단위에 대한 사용자 관리자 역할 부여

다른 선택지가 부적절한 이유:

• A. Azure AD 역할: 전체 테넌트에 대한 권한 (범위 제한 불가)

• C. 액세스 패키지: 권한 관리용이지 관리 권한 위임용 아님

• D. Azure 역할: Azure 리소스 관리용 (Azure AD 사용자 관리와 무관)

관리 단위의 이점:

• 최소 권한 원칙 준수

• 지역별/부서별 관리 권한 분산

• 중앙 집중식 제어 유지

참고: 관리 단위는 Azure AD Premium P1 이상에서 사용 가능합니다.

관리 단위의 개념:

• Azure AD 사용자와 그룹을 논리적으로 분할하는 컨테이너

• 특정 사용자 집합에 대해서만 관리 권한을 위임

• 조직의 구조에 따라 권한을 분산화

시나리오 적용:

1. 3개 관리 단위 생성: 각 사무소별로

2. 사용자 할당: 각 사무소 직원을 해당 관리 단위에 추가

3. 역할 할당: 각 로컬 관리자에게 해당 관리 단위에 대한 사용자 관리자 역할 부여

다른 선택지가 부적절한 이유:

• A. Azure AD 역할: 전체 테넌트에 대한 권한 (범위 제한 불가)

• C. 액세스 패키지: 권한 관리용이지 관리 권한 위임용 아님

• D. Azure 역할: Azure 리소스 관리용 (Azure AD 사용자 관리와 무관)

관리 단위의 이점:

• 최소 권한 원칙 준수

• 지역별/부서별 관리 권한 분산

• 중앙 집중식 제어 유지

참고: 관리 단위는 Azure AD Premium P1 이상에서 사용 가능합니다.

문제 51

Logic Apps RBAC

기초

참고: 이 질문은 동일한 시나리오를 제시하는 일련의 질문 중 일부입니다.

Adatum이라는 Azure Directory(Azure AD) 테넌트와 Subscription1이라는 Azure 구독이 있습니다. Adatum에는 Developers라는 그룹이 포함되어 있습니다.

Subscription1에는 Dev라는 리소스 그룹이 포함되어 있습니다.

Developers 그룹에 Dev 리소스 그룹에서 Azure Logic App을 만들 수 있는 기능을 제공해야 합니다.

해결책: Dev에서 Developers 그룹에 Logic App Contributor 역할을 할당합니다.

이것이 목표를 달성합니까?

Adatum이라는 Azure Directory(Azure AD) 테넌트와 Subscription1이라는 Azure 구독이 있습니다. Adatum에는 Developers라는 그룹이 포함되어 있습니다.

Subscription1에는 Dev라는 리소스 그룹이 포함되어 있습니다.

Developers 그룹에 Dev 리소스 그룹에서 Azure Logic App을 만들 수 있는 기능을 제공해야 합니다.

해결책: Dev에서 Developers 그룹에 Logic App Contributor 역할을 할당합니다.

이것이 목표를 달성합니까?

A.

예

B.

아니요

정답: A

해설